In dieser kurzen Einführung möchte ich Ihnen einige grundlegende Konzepte für das Identitäts- und Zugriffsmanagement, auch kurz IAM (Identity and Access Management) genannt, vorstellen und dabei auch einen Blick auf die damit verbundenen Herausforderungen werfen. Das Thema IAM hat schon immer eine der Kernfunktionen von UCS dargestellt und ist auch einer der Beweggründe, warum UCS von immer mehr großen Unternehmen und staatlichen Institutionen eingesetzt wird, um bis zu zig Millionen Identitäten zu verwalten.

In der „realen Welt“ weiß ich in der Regel, mit wem ich es zu tun habe, wenn ich nicht ausnahmsweise doch gerade auf einen Trickbetrüger reinfalle und ich kann einschätzen, wie weit ich dem anderem vertrauen kann. Diese Fähigkeit reicht uns trotz „Social Engineering“ normalerweise für unsere zwischenmenschlichen Begegnungen von Angesicht zu Angesicht aus.

In der digitalen Welt stellt es jedoch eine echte Herausforderung dar, herauszufinden, mit wem oder sogar mit was wir gerade interagieren oder kommunizieren und wem wir wie weit vertrauen können. Der fast schon perfektionierte Einsatz von Bots in den Social Media Kanälen in diversen Wahlkämpfen hat plastisch vor Augen geführt, wie schwierig diese Einschätzung sein kann, dem anderen zu vertrauen. Die Herausforderung wird dabei größer, je lockerer das Netzwerk „gestrickt“ ist, in dem ich agiere, z. B. zu Hause, am Arbeitsplatz oder im Internet.

Lassen Sie uns nun kurz auf die Kernelemente eines Identitäts- und Zugriffsmanagementsystems eingehen und betrachten zunächst einmal, was eine digitale Identität ist.

Definition einer Digitalen Identität

Eine digitale Identität ist eine Information über einen Benutzer oder eine Ressource innerhalb eines bestimmten Kontextes. Ein Benutzer ist in der Regel eine Person. Ressourcen können Ihr Computer, die Drucker in Ihrem Büro, Videos und Bilder in einem sozialen Netzwerk oder ein bestimmtes Modul in einer Anwendung sein. Unter Kontext verstehen wir denjenigen Kontext, in dem diese Identität agiert. Zum Beispiel als Mitarbeiter in Ihrem Unternehmen oder als Kunde einer Bank, der sich Geld an einem Geldautomaten holt. Formell gesehen ist eine digitale Identität ein Satz von Ansprüchen, auch „Behauptungen“,“bekannte Mengen“ oder „Identifikatoren“, über eine Person oder ein Objekt innerhalb einer Kontrolldomäne, auch Föderation genannt (siehe Punkt „Identitäts- und Zugriffsmanagement“ weiter unten).

Hier ein Beispiel zur Illustration: Um in ein Land einzureisen, müssen Sie möglicherweise ein Visum beantragen oder sich irgendwie registrieren. Dabei werden Informationen über Sie gesammelt, um Sie eindeutig identifizieren zu können, z. B. Ihr Bild, Ihre Fingerabdrücke, Ihre Adresse etc. In manchen Fällen kann dazu auch Ihr Visum gehören, also Ihr Recht, in das betreffende Land einzureisen. Das Äquivalent dazu in der digitalen Welt wären die Zugriffsrechte auf bestimmte Ressourcen oder Programme. Mehr dazu unter dem Punkt „Autorisierung“. Und es wird bei der Einreise auch sicherlich geprüft werden, ob Ihr Pass und Ihr Visum auch wirklich gültig sind. In der digitalen Welt spricht man hier von „Authentifizierung“.

Authentifizierung – die „Einwanderungsbehörde“ Ihres Unternehmensnetzes

Unter Authentifizierung versteht man den Prozess, bei dem die Identität einer Person oder eines Gegenstands, also eines vorher unbekannten „Subjekts“, bestätigt wird. Dabei werden die Ansprüche, also die Identifikatoren, dieser Person oder dieses Gegenstands gegenüber der digitalen Identität validiert. Hierbei ist es auch wichtig zu wissen, wer diese „Ansprüche“ aufstellt: Sind Sie es tatsächlich selbst, der dem System Fragen beantwortet, die nur Sie wissen können? Oder ist es wirklich Ihre Regierung, die Ihren Ausweis erstellen will oder ist es in der Tat Ihre Bank, die Ihnen eine Kreditkarte ausstellen will?

In der realen Welt überprüfen Einwanderungskontrollen in Flughäfen strengstens, ob Sie tatsächlich derjenige sind, der Sie laut den vorgelegten Reisedokumenten vorgeben zu sein. Im gleichen Sinne ist z. B. das Unternehmensverzeichnis an Ihrem Arbeitsplatz dafür verantwortlich, dass Sie anhand des eingegebenen Kennworts oder anderer Identifikatoren wie zum Beispiel eines individuellen Token, den Sie zum Einloggen nutzen, Zugriff auf die Ressourcen in Ihrem Unternehmensnetzwerk erhalten.

Autorisierung – Über welche Rechte verfügen Sie überhaupt?

Identitäts- und Zugriffsmanagement (IAM) – der perfekte Türwächter

Ein Identitäts- und Zugriffsmanagement, kurz IAM-System, regelt die Lebenszyklen von Identitäten und deren Beziehungen zu Ressourcen, die sich entweder in Ihrem Unternehmensnetzwerk oder in dem Ihrer Partner, Lieferanten oder Kunden befinden. Grundsätzlich bedeutet es, selektiv einzuschränken, wer wieviel Zugriff auf was hat, in welchem Netzwerk und für wie lange.

Es ist auch möglich, den Zugriff externer Benutzer auf Systeme oder Dienste in einem Unternehmensnetzwerk (Föderation) zu kontrollieren oder im Gegensatz dazu den Zugriff auf externe Ressourcen durch Benutzer zu kontrollieren, die im lokalen Identity Provider verwaltet werden (IdP im Sinne von SAML). Zum Beispiel, wenn bestimmten Benutzern in Ihrer Organisation der Zugriff auf bestimmte Inhalte im Intranet Ihres Geschäftspartners erlaubt ist.

Gar nicht mal so einfach – Herausforderungen für Organisationen

Unternehmen müssen wissen, wer auf ihre Daten, Geräte und Anwendungen zugreift und dies entsprechend kontrollieren. Aber bestehende Kontrollmechanismen werden immer wieder herausgefordert durch neue Technologien wie Cloud Computing oder Konzepte wie Bring your own Device (BYOD) oder auch durch Managementpraktiken wie Serviceorientierte Architektur (SoA) oder Agile Software Development, um einige Beispiele zu nennen.

Unternehmen müssen in der Regel den Zugriff von einigen Hundert oder Tausenden von Benutzern auf unterschiedliche Anwendungen und Ressourcen regeln, die in verschiedenen Niederlassungen, im Netzwerk von Providern, Partnern, Kunden und sogar in der Cloud bereitgestellt werden. Zu den Benutzern gehören auch extern arbeitende Mitarbeiter wie Vertriebsmitarbeiter, die reisen müssen oder diejenigen, die von zu Hause arbeiten. Obendrein diktieren auch die Vorschriften der Organisationen selbst, wer welche Informationen kontrollieren darf und soll.

Professionelles IAM mit Univention Corporate Server

Als Unternehmensverzeichnis ist UCS auf die Verwaltung von Informationen über Benutzer, Geräte, Dienste und andere Objekte im Unternehmensnetzwerk ausgerichtet, die für die Unternehmensanwendungen verfügbar sein müssen.

Dies schließt den gesamten Lebenszyklus ein, d. h. von der Erstellung, Replikation und Authentifizierung bis hin zur Wartung und dem Löschen der Informationen.

Als Erstes erstellt UCS eine sogenannte UCS-Domäne, in der alle Objekte sicher verwaltet werden. Anschließend werden Geräte der Domäne hinzugefügt, Benutzerkonten erstellt oder migriert, Apps installiert und konfiguriert, Berechtigungen festgelegt usw. Für jeden Service, jede Anwendung oder Ressource, die in die Domäne integriert ist, stellt UCS sicher, dass Anmeldeinformationen und Kontostatus für alle Services gleich bleiben. Wenn sich ein Kennwort ändert, wird es für alle Dienste aktualisiert, die das Konto autorisiert hat. Wenn das Konto gesperrt ist, wird ihm der Zugang zu den Diensten verweigert.

Die Anwendungen, die Sie in unserem App Center finden, sind beispielsweise sofort nach der Einrichtung einsatzbereit, da sie in das Identitymanagement von UCS integriert sind und von dort verwaltet werden können. Außerdem gibt es noch eine Reihe von sogenannten Cool-Solutions, in denen erklärt wird, wie Sie weitere Softwarelösungen, die es noch nicht im App Center gibt, in UCS integrieren können.

Authentifizierung mit UCS

Die UCS-Domäne verwendet Authentifizierungsprotokolle und -mechanismen wie Kerberos, LDAP und PAM sowohl mit openLDAP als auch mit Samba AD. Die Domain erlaubt Single Sign-On (SSO) mit Kerberos und Samba AD.

Beispielsweise sind für ein Konto in UCS verschiedene Arten von Benutzeridentitäten möglich: Samba-Konto (Active Directory-Benutzerkonto), POSIX-Konto (UNIX passwd/shadow), Kerberos principal, einfaches Authentifizierungskonto (LDAP BIND DN) und persönliche Informationen (nur ein Kontakt, ohne Authentifizierung). Diese können bei der Erstellung ausgewählt werden.

Es gibt noch eine Reihe weiterer Möglichkeiten, wie Sie den Authentifizierungsprozess in Ihrem Netzwerk verbessern können und so unrechtmäßige Zugriffe verhindern:

- Sie können sowohl die föderierte Authentifizierung als auch Single Sign-On für Webanwendungen zulassen. Bekannt als Web Single Sign-On (Web SSO) über SAML IdP.

- Es ist möglich, eine Zwei-Faktor-Authentifizierung (2FA) hinzuzufügen und dadurch den Authentifizierungsprozess zu verschärfen.

- Sie können ein Benutzerkonto nach mehreren fehlgeschlagenen Authentifizierungsversuchen sperren.

- Die verschiedenen Passwörter können auf ein Verfallsdatum eingestellt werden.

- Sie können die Fernauthentifizierung von Benutzern über RADIUS konfigurieren.

Autorisierung mit UCS

Es gibt viele Optionen, um zu steuern, wer welchen Zugriff auf welche Dinge in der UCS-Domäne hat. Beispielsweise können sich nur autorisierte Benutzerkonten anmelden, um in der Domäne installierte Anwendungen zu nutzen, indem Sie die Option für die jeweilige App für das individuelle Nutzerkonto aktiviert haben. Darüber hinaus können Sie erweiterte Attribute verwenden, um eigene Berechtigungsmechanismen festzulegen.

UCS kann Dienste bereitstellen, die mit Microsoft Active Directory kompatibel sind. UCS kann aber auch in ein bestehendes Active Directory integriert werden oder sogar eine Microsoft AD Domain in einem automatisierten Prozess übernehmen.

Viele unserer „Cool Solutions“ beschreiben, wie Sie neue Unternehmensanwendungen in der Domäne autorisieren oder Ressourcen authentifizieren können.

Hier einige Beispiele:

Erstellen Sie TLS-Zertifikate für Ihre Benutzer und Computer

Automatischer Login an virtuellen Maschinen (SSO) von VMware vCenter

Benutzer-Lifecycle-Management

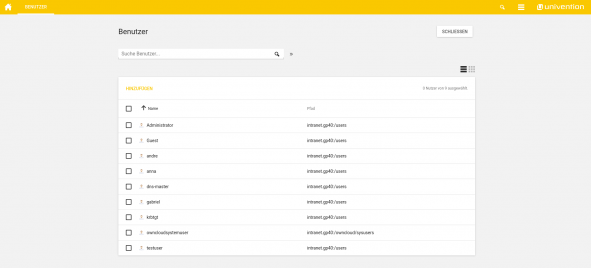

Der Lifecycle von Benutzern, Gruppen, Windows- und Linux-Clients oder Servern, Anwendungen, Druckern oder Netzwerkfreigaben kann in der Web-Verwaltungskonsole UMC (oder mit dem Befehl udm) gesteuert und in das ganze Firmennetzwerk oder in die Cloud repliziert werden.

In unserer Dokumentation bekommen Sie einen Überblick über alle Optionen, die UCS für Benutzerkonten bietet. Wenn Sie z. B. in der UMC auf die Registerkarte „Konto“ für einen Benutzer klicken, können Sie Optionen für die Deaktivierung des Kontos, die Anmeldemethoden und auch das Ablaufdatum, nach dessen Ablauf das Konto automatisch gesperrt wird, festlegen.

Identitäts- und Zugriffsmanagement – die Essenz

Zusammenfassend lässt sich sagen: Ein effektives Identitätsmanagement innerhalb der virtuellen Unternehmensgrenzen und die sichere Verbindung zwischen allen Beteiligten spielen eine existenzielle Rolle für eine sichere Organisations-IT.

Wir haben in UCS eine Reihe starker IAM Funktionen integiert, mit denen Sie die Identitäten Ihrer Software-Infrastruktur sicher verwalten und dynamisch an die Möglichkeiten und Herausforderungen der digitalen Welt anpassen können.

Entsprechen diese Features den Anforderungen in Ihrem Unternehmen? Haben wir etwas Wichtiges ausgelassen? Lassen Sie uns das über einen Kommentar wissen oder schauen Sie in unserem Forum vorbei, um zu sehen, ob es nicht doch bereits Lösungsfälle für Ihre Anforderungen gibt.

Wir freuen uns auf jeden Fall auf Ihr Feedback!