Wie können Unternehmen den Zugriff auf Netzwerk und Applikationen sicherer und gleichzeitig benutzerfreundlicher gestalten? Was steckt in diesem Zusammenhang hinter den Begriffen SAML, Mehr-Faktor-Authentisierung und Single Sign-On? Cornelius Kölbel, Geschäftsführer unseres Partners Netknights, erklärt uns diese Technologien und wie Sie mit der Mehr-Faktor-Authentisierungslösung privacyIDEA und SAML ein sicheres Netzwerk auf UCS einrichten können, das den Mitarbeitern zusätzlich Zeit bei der Anmeldung erspart.

SAML

Security Assertion Markup Language (SAML) ist ein Protokoll, mit dem innerhalb von verteilten Netzwerken Single Sign-On an Web-Applikationen durchgeführt werden kann. Gleichzeitig können Benutzerinformationen zwischen verschiedenen Netzwerksegmenten ausgetauscht werden. Daher wird es gerne an und zwischen Universitäten und in größeren Unternehmen mit verteilten Abteilungen und Niederlassungen eingesetzt.

UCS 4.1

Mit dem Univention Corporate Server 4.1 führt Univention SAML ein. Am 8. Oktober veröffentlichte Univention den ersten Meilenstein von UCS 4.1. Dabei wird der UCS Domain Controller gleichzeitig zum SAML Identity Provider. Dies ermöglicht allen Apps die Authentisierung an den SAML IdP (also den UCS Domain Controller) zu delegieren.

Dies bedeutet für den Benutzer, dass er sich nur einmal für das komplette Netzwerk anmelden muss und danach jede weitere SAML-fähige Applikation ohne weitere Anmeldung nutzen kann.

Das bringt einen erheblichen Sicherheitsgewinn mit sich, da der Benutzer

- sich bei dem einmaligen Anmeldevorgang besser konzentrieren und

gegen Shouldersurfer schützen kann - und er ein längeres und sicheres Passwort wählen kann, da er

sich nur noch ein Passwort merken muss, das er nur einmal

eingibt.

Jede weitere App, die sich an SAML anbindet, macht außerdem einen gewaltigen Quantensprung in puncto Usability bei der Anmeldung.

Da die Anmeldung im Netzwerk nun an diesem einen Punkt konzentriert ist, lohnt es sich, diese Anmeldung noch sicherer zu gestalten. Der Aufwand, die Sicherheit dieses einen Anmeldeschritts auf dem SAML IdP zu erhöhen, ist außerdem vergleichsweise gering.

Mehr-Faktor-Authentisierung

Mit privacyIDEA steht bereits seit März 2015 eine App im Univention App Center zur Verfügung, die verschiedene Arten der Mehr-Faktor-Authentisierung ermöglicht. Dabei können mittels Plugins die Anmeldung an speziellen Apps wie OpenVPN oder an SSH um einen zweiten Faktor erweitert werden. Das heißt, zusätzlich zum Passwort (Faktor „Wissen“) muss der Benutzer einen Faktor „Besitz“ nachweisen. Nur wenn beide Faktoren zusammenkommen, ist die Anmeldung möglich.

Die Idee dahinter ist, dass die Angriffswege für den Faktor „Wissen“ und den Faktor „Besitz“ sehr unterschiedlich sind und damit der Aufwand für einen Angreifer entscheidend erhöht wird. Wärend der Faktor „Wissen“ für den Angreifer recht einfach erbeutet werden kann, stellt ein realer, physischer Besitzfaktor für einen klassischen Hacker einen großen Aufwand dar. Im Zweifelsfall muss tatsächlich ein physischer Diebstahl durchgeführt werden. Deshalb sehen wir eine SMS als „Besitz“-Faktor als sehr kritisch an, weil die SMS auch ohne physischen Diebstahl, sondern mit klassischen Hackertechniken erbeutet werden kann.

Im Falle von Einmal-Passwort-Token wird mittels eines geheimen Schlüssels ein scheinbar zufälliges Passwort berechnet. Da nur die Hardware, in der der geheime Schlüssel gekapselt ist, dieses zufällige Passwort berechnen kann, muss der Benutzer folglich im Besitz der Hardware sein.

Es gibt eine Reihe von unterschiedlichen Token am Markt, die mit unterschiedlichen Algorithmen rechnen. Außerdem gibt es Token, die in Hardware oder in Software implementiert sind. Schließlich gibt es Geräte, bei denen der geheime Schlüssel vom Hersteller erzeugt wurde oder bei denen Sie den Schlüssel selber erzeugen können. All diese unterschiedlichen Ausprägungen werden von privacyIDEA unterstützt. Zwischen diesen vielen Freiheitsgraden lässt sich der optimale Authentisierungs-Token auch für Sie finden.

Single Sign-On mit privacyIDEA

Mit einer weiteren App „privacyIDEA SAML“ kann das Single Sign-On ab UCS 4.1 nun um einen zweiten Faktor erweitert werden. Dazu muss ein privacyIDEA Server auf einem beliebigen UCS System im Netzwerk installiert sein. In privacyIDEA können den Domänenbenutzern Token zugewiesen werden. Dies können Hardware-Token verschiedenster Hersteller sein. Alternativ können in privacyIDEA Soft-Token erzeugt werden. Der angezeigte QR-Code wird mit einem Google-Authenticator oder FreeOTP gescannt.

Auf jedem Domain-Controller, der Single Sign-On mit Zwei-Faktor-Authentisierung durchführen soll, wird nun die privacyIDEA SAML App installiert und gegen den privacyIDEA Server konfiguriert.

ucr set privacyidea/saml/enable=True ucr set privacyidea/saml/url=https://your.domain.controller.net/privacyidea ucr set privacyidea/saml/verifyhost=True ucr set privacyidea/saml/verifypeer=True

Für die Anmeldung gibt der Benutzer nun seinen Benutzernamen ein. Im Passwortfeld gibt er sein statisches Benutzerpasswort direkt gefolgt von dem OTP-Wert, den sein Token erzeugt, ein. Das statische Benutzerpasswort kann je nach Konfiguration entweder das Domänenpasswort oder eine tokenspezifisches Passwort sein.

Die Authentisierungs-Anfragen werden nun an den privacyIDEA Server gesendet. Dieser wurde in der Variablen privacyidea/saml/url angegeben. Somit lässt sich leicht an zentraler Stelle die Sicherheit nachhaltig für alle angeschlossenen Apps erhöhen.

Konfigurationsaspekte

Die Konfigurationsmöglichkeiten von privacyIDEA sind vielfältig und sprengen diesen Blog-Artikel. Alle diesbezüglichen Informationen finden sich in der ausführlichen Online-Dokumentation.

Hier sei nur exemplarisch auf zwei Aspekte hingewiesen:

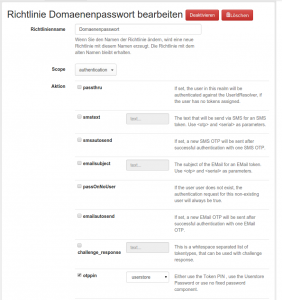

Es kann geregelt werden, ob der Benutzer als „Wissens“-Anteil sein Domänen-Passwort oder eine eigene Token-PIN angeben muss. Bei der Nutzung der Token-PIN kann das Domänenpasswort in unsicheren Umgebungen geschützt werden. Der Benutzer kann dort PIN und Einmalpasswort verwenden, sodass das Domänenpasswort nicht exponiert ist.

userstore-policy

Authentisierung mit Domänenpasswort und OTP

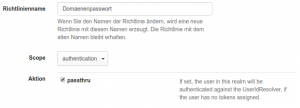

Ein Mischbetrieb von Benutzern, die einen Authentisierungs-Token haben und solchen, die keinen haben, ist leicht machbar. Dabei können sich Benutzer ohne Authentisierungs-Token weiterhin mit ihrem Domänen-Passwort anmelden. Benutzer, denen ein Token zugewiesen ist, müssen sich auch mit diesem „Besitz“-Faktor anmelden.

Das ist interessant, wenn speziell für sensible Benutzeraccounts ein zweiter Faktor eingeführt werden soll. Außerdem kann diese Funktionalität für einen sanften Rollout-Prozess herangezogen werden.

policy-passthru

Ohne Token nur ein Faktor

Bei der Entscheidung, welche Token für Sie die richtigen sind und wie Sie die hier vorgestellten Techniken nutzen können, um Ihr Netzwerk besser abzusichern und Ihre Daten zu schützen, berät Sie die NetKnights GmbH gerne mit ihrer langjährigen Expertise.

Unterstützte Token-Typen

privacyIDEA unterstützt eine lange Liste an unterschiedlichen Authentisierungsgeräten – auch in Verbindung mit Univention Corporate Server.

- HOTP und TOTP-Token wie die praktischen Smartdisplayer-Karten, die im Portemonnaie Platz finden.

- HOTP und TOTP-Token wie der eToken NG OTP oder eToken PASS, die sich initialisieren lassen.

- Yubikey zur bequemen Anmeldung per Tastendruck. Initialisierbar.

- Smartphone Apps wie Google Authenticator und FreeOTP.

- Einmal-Passwörter per Email und SMS.

Die Online-Dokumentation enthält eine vollständige Liste der unterstützten Token-Typen.