Wenn Administratoren über eine Benutzerverwaltung (IdM) nachdenken, haben sie oft nur die traditionellen IT-Systeme im Blick. Aber auch in der Cloud, wo man mit wenigen Klicks neue Dienste kaufen kann, ist es immens wichtig, dass Firmen die Kontrolle über ihre Nutzer behalten, will man nicht die Kontrolle darüber verlieren, wer in der Organisation über welche Rechte und Zugriffe verfügt. Ganz schnell kann sonst aus einem unzufriedenen oder gekündigten Mitarbeiter eine echte Gefahr für die ganze Unternehmens-IT werden. Oder der Ausfall von Teilsystemen kann dazu führen, dass auf die komplette IT nicht mehr zugegriffen werden kann und alle Prozesse im Unternehmen stillstehen.

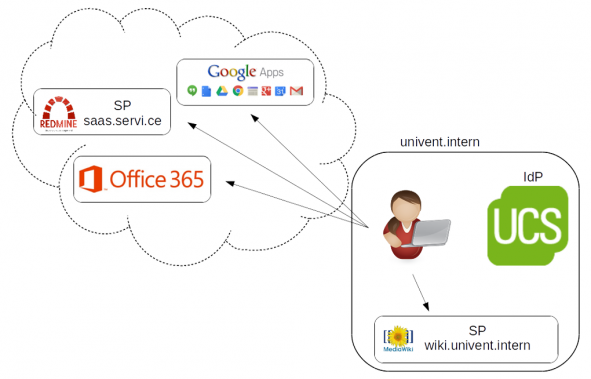

Ein zentrales Benutzermanagement macht es möglich, Passwortrichtlinien effektiv einzusetzen und zu verhindern, dass über einen einzelnen, externen Dienst eine große Anzahl von Passwörtern gleichzeitig kompromittiert werden kann, ohne dass der Administrator Gegenmaßnahmen ergreifen kann. Aber auch für die Nutzer bietet ein zentrales Benutzermanagement einen merklichen Vorteil. Denn Single Sign-on erlaubt es ihnen, sich mit einem zentralen Passwort sicher bei unterschiedlichen Diensten anzumelden.

Deshalb möchte ich Ihnen nun etwas ausführlicher erklären, welche genauen Vorteile ein zentrales Benutzermanagement bietet, welche Technologien Sie dafür einsetzen können und was Sie bei der Umsetzung beachten müssen.

Warum braucht man ein offeneres IdM für Cloud Dienste?

Der Zugriff auf das System an sich und die damit einhergehende Flexibilität, Nutzer migrieren zu können, gibt einem Unternehmen entscheidende Vorteile gegenüber Nutzern von solchen Systemen, die nur ein Interface zur Benutzung zur Verfügung stellen sowie wenige klar definierte Anbindungsmöglichkeiten für Drittsysteme.

Eine offen konzipierte Plattform und ein offenes Verzeichnis geben Ihnen hingegen die Möglichkeit, selbst die Dienste zu wählen, die Sie in der Cloud nutzen möchten, statt auf die Dienste beschränkt zu sein, die der IdM-Hersteller zulässt. Auch wenn es auf den ersten Blick so scheint, dass viele der Protokolle, die genutzt werden, offen sind, ist es doch für Hersteller sehr einfach, Dienste auszusperren. Insbesondere, wenn ein Konkurrent zum Dienst der Wahl dem IdM-Hersteller die richtigen Anreize bietet.

Stellen Sie sich einfach einmal vor, dass Sie soeben Ihre gesamtem E-Mails zu einem neuen Anbieter migriert haben und plötzlich entscheidet der Hersteller Ihrer IdM-Lösung, dass der neue Provider keinen Zugriff mehr auf die Passwörter erhalten kann. Dann bleiben nur 3 Möglichkeiten. Erstens, Sie migrieren sämtliche E-Mails nochmals. Zweitens, Sie finden ein neues Benutzerverwaltungssystem oder drittens, Sie beißen in den sauren Apfel und verwalten zukünftig zwei separate Benutzerkonten.

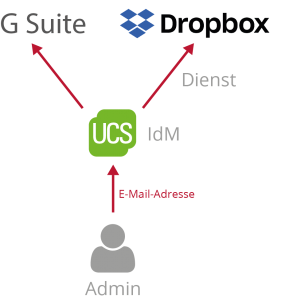

Anders sieht es aus, wenn Sie einen Zugriff auf das Backend haben und somit die Möglichkeit, dort selbst weitere Protokolle und Verbindungen hinzuzufügen. So bietet UCS zum Beispiel diverse Konnektoren, um Identitäten schnell und einfach in Office 365 und G Suite bereitzustellen. Da unser Backend inklusive Dokumentation auch jedem Kunden zur Verfügung steht, kann jeder Kunde mit ein paar Zeilen Python Code zum Beispiel Dropbox anbinden. Es macht dabei keinen Unterschied, ob er den Konnektor selbst schreibt, bei uns in Auftrag gibt oder einen Drittanbieter beauftragt. Ohne Zugriff auf das Backend gäbe es nur die Möglichkeit, den Hersteller, in diesem Fall also Univention, selbst zu beauftragen und zu hoffen, dass er dazu auch bereit ist.

Technologien, um die Cloud zu verbinden

Es reicht natürlich nicht aus, nur gute Gründe zu haben, warum man eine Open Source Benutzerverwaltung einsetzen will. Man muss auch eine Idee haben, wie man die Dienste zum Zusammenspielen bringen kann.

LDAP und Kerberos

Die traditionellen Protokolle für die Benutzerauthentifizierung und Benutzerverwaltung wie LDAP und Kerberos sind bereits darauf ausgelegt, über unsichere und unzuverlässige Netzwerke genutzt zu werden. Daher können diese auch in der Cloud sicher eingesetzt werden und oft findet man diese auch bei Unternehmensdiensten, wobei sie sich oft unter der Bezeichnung Microsoft AD verbergen. LDAP kann dabei allein sowohl für die Verwaltung als auch für die Authentifizierung eingesetzt werden. Oder der Authentifizierungsteil erfolgt durch Kerberos.

Der Vorteil der Aufteilung auf LDAP und Kerberos besteht darin, dass beim Einsatz von LDAP die Passwörter bei dem Dienst eingegeben werden, bei dem man sich authentifiziert und dann von diesem ans LDAP übergeben werden. Bei Kerberos hingegen besteht die Möglichkeit, dass die Passwörter das eigene Endgerät nie verlassen, also weder über das Netzwerk an den Dienst, noch an das Benutzerverwaltungssystem gesendet werden.

Obwohl Kerberos ein sicheres Vorgehen bietet, Passwörter zu verifizieren, hat es jedoch einen entschiedenen Nachteil. Es braucht eine Reihe von Ports und Protokollen, die über das Netzwerk erreichbar sein müssen. Diese sind jedoch, insbesondere in öffentlichen Netzwerken, oft nicht verfügbar.

Beide Protokolle werden daher meistens im eigenen Haus eingesetzt, wo die IT-Abteilung die Kontrolle sowohl über die Systeme als auch über das Netzwerk hat. Beide bieten sich jedoch als Basis an, um andere Systeme darauf aufzubauen.

Web-basierte Anmeldung

Der Ansatz von OpenID entspricht dabei eher den traditionellen Ideen des Internets. Viele unabhängige Dienste vertrauen vielen Benutzeranbietern, ohne diese manuell verifizieren zu müssen. Der Grundgedanke ist, dass man eine eindeutige URL hat, um sich zu authentifizieren. Da eine Domain immer eindeutig ist, kann auch nur ein Provider diese ausstellen, womit eine eindeutige Identität zuordbar ist.

SAML und CAS hingegen basieren auf einer Vertrauensstellung zwischen Dienstanbieter und Benutzerverwaltung. Normalerweise muss der Administrator dabei das Vertrauen zwischen Service und seiner Benutzerverwaltung herstellen, bevor seine Benutzer sich bei einem Dienst anmelden können.

Die Anmeldung selbst sieht in allen drei Fällen sehr ähnlich aus. Der Benutzer geht zur Webseite des Anbieters und gibt seinen Benutzernamen, oft seine E-Mail-Adresse, ein. Der Dienst leitet ihn dann an die Webseite des IdM weiter, die sich aus der UserID ergibt. Der Nutzer gibt seinen Nutzernamen und Passwort auf der Webseite seines Administrators ein und bekommt einen Token für den Service. Der Service selbst sieht also das Passwort nicht. Dies ist natürlich nur ein allgemeiner Überblick. Die Services selbst haben viele Details, in denen sie sich unterscheiden, aber alle erlauben es einem Nutzer, sich mit einem Passwort oft sogar per Single Sign-On zu authentifizieren.

Benutzerdaten

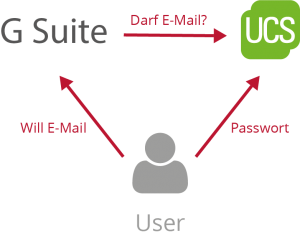

Die Identifizierung und Authentifizierung von Benutzern ist sicher wichtig. Sie stellen den am besten definierten und standardisierten Teil im Gesamtprozess des IdM dar, sind aber gleichzeitig nur ein kleiner Teil des Benutzermanagements. Die größere Herausforderung ist oft die Provisionierung der Benutzer in einem neuen System und die bekannten Attribute, wie zum Beispiel die E-Mail-Adresse, in einem neuen System bereitzustellen.

Leider bieten viele Dienste nur ihre eigene API, die sich in weiten Teilen von anderen APIs unterscheidet. Daher ist oft eine Vielzahl von Konnektoren notwendig wie zum Beispiel unser Google Apps for Work Connector.

Für einige Zeit schien es, als würde OAuth dieses Problem überwinden. OAuth steht dabei für eine standardisierte API, die es Benutzern erlaubt, ihre Identität und die zugehörigen Attribute mit Diensten zu teilen, ohne dass die Dienste vollen Zugriff auf das Benutzerkonto brauchen. Heute ist OAuth vor allem bekannt durch die Buttons „Sign in with Google“ oder „Sign in with LinkedIn“. Leider erstreckt sich dieser Komfort nur auf die kleine Anzahl isolierter Systeme.

Zusammenfassung

Ein zentrales Benutzermanagement für Cloud Dienste ermöglicht es einem Administrator, seine Benutzer einfach und zentral zu verwalten. Egal, ob es um das Anlegen, Ändern oder Löschen von Benutzern geht. Das spart ihm nicht nur sehr viel Zeit, sondern verhindert, dass er schleichend die Kontrolle über die Nutzer im der IT verliert und sich gefährliche Einfallstore für bewusste oder unbewusste Schädigungen am System selbst, den dort gespeicherten Daten oder den Prozessen auftun.

Genauso wichtig ist es jedoch, dass es den Nutzern den Komfort bietet, sich mit einem Nutzernamen und einem sicheren Passwort anzumelden, ohne dass sich der Admin Gedanken über die Passwortsicherheit der verschiedenen Dienste machen muss.

Ein zentrales, offenes Benutzerverwaltungssystem wie UCS sollte daher zentraler Bestandteil jeder IT-Umgebung sein.