Aus der Praxis

Univention-App-Highlights: Sichere Zugangskontrolle zu Netzwerken mit RADIUS

Univention-App-Highlights: Sichere und zentrale Authentifizierung mit Keycloak

Univention Identity & Access Management wird zu Nubus

Das auf dem Univention Summit 2024 als Nubus vorgestellte Identity & Access Management (IAM) sowie das Portal sind bereits funktionale Bestandteile des Univention Corporate Server (UCS). Um mehr Klarheit bei unseren Produkten zu schaffen, wird der Produktname Nubus auch innerhalb von UCS sichtbar sein.

Univention-App-Highlights: Verwaltungs-Aufgaben delegieren mit dem Self Service

Willkommen zu unserem dritten Ausflug in die Welt der Univention-Apps! In dieser Blog-Reihe präsentieren wir regelmäßig spannende Anwendungen aus unserem App Center. In diesem Artikel stellen wir den Self Service vor – die App nimmt UCS-Admins jede Menge Verwaltungsaufgaben ab und delegiert bestimmte Jobs an die Anwender*innen.

UDM-Blocklisten: Intelligente Benutzerverwaltung für UCS-Umgebungen

Wie können Sie nach dem Löschen eines Kontos sicherstellen, dass bestimmte Eigenschaften wie Benutzernamen oder Mailadressen für zukünftige Accounts gesperrt bleiben? Die neuen Blocklisten machen es möglich – dieser Artikel stellt das mit Univention Corporate Server Version 5.0-6-erratum-974 eingeführte Feature ausführlich vor.

Univention App Highlights: Effiziente Office-Lösungen und IAM-Integration

Willkommen zu unserem zweiten Ausflug in die Welt der Univention-Apps! In dieser Blog-Reihe präsentieren wir regelmäßig spannende Anwendungen aus unserem App Center. In der zweiten Folge tauchen wir ein in die Welt der IAM-Integration mit zwei Connectoren: dem Microsoft 365 Connector und dem Google Workspace Connector. Die beiden Apps schaffen Verbindungen und fördern den Austausch […]

Univention App Highlights: Die Top 3 für Heterogene Umgebungen

Willkommen zu unserem ersten Ausflug in die Welt der Univention-Apps! In dieser neuen Blog-Reihe präsentieren wir regelmäßig spannende Anwendungen aus unserem App Center. In der ersten Folge geht es um drei Werkzeuge für heterogene Umgebungen: Ob Sie Univention Corporate Server als alleinigen Domänencontroller nutzen, den Server in ein bestehendes Active Directory integrieren oder eine vorhandene […]

Eine starke Community – Das Forum Univention Help

In der heutigen digitalen Welt sind wir mehr denn je auf effiziente und verlässliche Softwarelösungen angewiesen, um unsere Geschäftsprozesse zu optimieren und IT für Bildung modern zu gestalten. Wir bei Univention bieten Lösungen an, die die Bedürfnisse unserer Kunden und Anwender erfüllen. Aber selbst die beste Software kann gelegentlich Fragen aufwerfen oder Herausforderungen mit sich […]

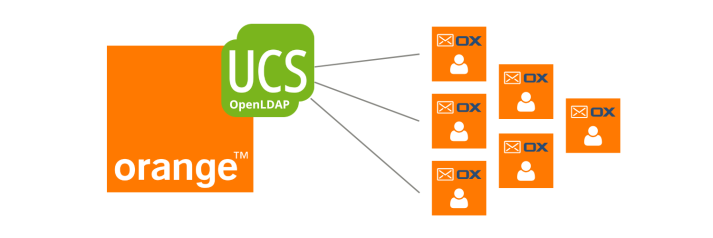

Migration beendet: Orange feierte Erfolg von UCS-Projektabschluss

Als wir uns bei Orange dafür entschieden, unsere E-Mail-Plattform zu erneuern, ahnten wir noch nicht, dass wir am 5. Juli 2022 mit mehr als 200 Gästen den erfolgreichen Abschluss der Migration in unserer Zentrale in Paris feiern würden. Wir haben das Projekt bereits 2014 gestartet und können nun auf eine achtjährige erfolgreiche Zusammenarbeit mit Univention […]

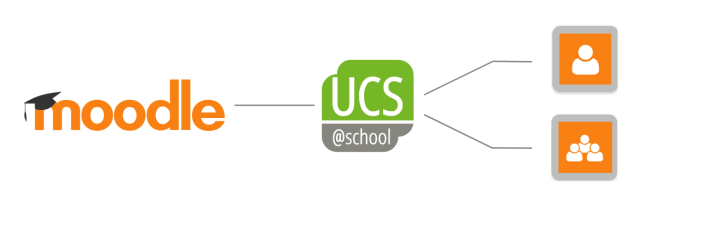

Cool Solution: Single Sign-on-Anbindung von Moodle an UCS@school

Ob Pandemie und Unternehmensweiterbildung, neue Technologien haben die Lernangebote in den letzten Jahren stark verändert. Besonders zu sehen auch in dem Bereich der Lernplattformen. Egal ob für das Selbststudium oder zur Koordination von Hausaufgaben, Lernplattformen sind heute fester Bestandteil fast aller Bildungseinrichtungen. Mit der bekannten Open-Source-Lösung Moodle, setzen viele Nutzer*innen von UCS@school auf eine Lösung, […]