Haben Sie jemals gedacht: „Es ist genug! Ich möchte endlich meinen eigenen robusten, leistungsstarken Server zu Hause betreiben, um der permanenten Bedrohung, dass jemand meine wertvollen Daten hacken könnte, ein Ende zu bereiten.“?

Ich hatte oft darüber nachgedacht und mir letztendlich tatsächlich einen eigenen Home Server mit UCS installiert. Wie ich das getan habe und welche einzelnen Schritte dafür notwendig waren, möchte ich hier mit Ihnen teilen. Zusätzlich zu UCS enthält mein Heimserver-Szenario auch ein Software-Paket, das aus Software für Groupware, Mail und Dateiaustausch besteht, d. h. aus ownCloud und den Kopano-Apps. Dieses Gesamtpaket macht sogar, falls Sie dies wünschen, proprietäre Mail- und Groupware-Lösungen überflüssig. Außerdem zeige ich Ihnen, wie Sie Let’s Encrypt installieren, sodass die Verbindungen zu Ihrem UCS-Server ebenfalls immer bestens geschützt sind.

Ups! Wir konnten Ihr Formular nicht lokalisieren.

Erste Frage: Wo betreibe ich den Server?

Privatanwender haben grundsätzlich die gleichen Optionen wie Unternehmen: auf der eigenen Hardware, im eigenen „Rechenzentrum“ (oder Abstellraum), auf einem angemieteten System z. B. als „Root-Server“ oder bei einem Cloud Service Provider. Für eine Entscheidung sollte man sich kurz über die eigenen Anwendungsfälle Gedanken machen.

Mieten oder nicht mieten?

Ein angemietetes System hat keine initialen Anschaffungskosten und meist auch keine relevante Beschränkung in der Bandbreite. Wahrscheinlich lässt es sich bei Bedarf auch erweitern. So ein System bietet sich an, wenn viele Zugriffe von unterschiedlichen Standorten erfolgen, z. B. weil die Mitglieder eines Vereins es gemeinsam nutzen.

Eigenes Netzwerk: Was gibt es zu bedenken?

Ein eigenes System im eigenen Netz bietet nicht nur die volle Kontrolle über die eigenen Daten, sondern unterstützt auch zusätzliche Anwendungsfälle (z. B. als klassischer File-Server oder zum Streaming von Musik und Video an lokale Wiedergabegeräte). Beim Zugriff von außen ist aber oft die Abhängigkeit vom privaten Internet-Anschluss ein Flaschenhals: auch bei aktuellen VDSL-Anschlüssen ist die „Upload“-Kapazität meist verhältnismäßig gering. Einige Internetprovider unterstützen den Zugriff von außen auch überhaupt nicht – im Zweifel sollte man also erst Tests durchführen, bevor Geld in neue Hardware investiert wird.

Die im Folgenden beschriebenen Schritte funktionieren grundsätzlich mit beiden Varianten.

Welche Hardware ist erforderlich?

UCS selbst hat übersichtliche Ansprüche an die Hardware, wodurch die Auswahl möglicher Systeme sehr groß wird. Grundsätzlich kann sich auch ältere Desktop-Hardware eignen – was bei einem rund um die Uhr laufenden System aber oft Nachteile bei Zuverlässigkeit und Stromverbrauch mit sich bringt. Wer in ein neues System investieren will, findet verschiedene Hersteller die Hardware für dieses Segment kleiner 24/7 tauglicher Systeme (oft als „SOHO NAS“ bezeichet) anbieten. Beispiele sind die HP-Systeme der „Microserver“ Linie oder die Low Energy Server von Thomas-Krenn.

Dimensionierung – abhängig vom Anwendungszweck

Als Nächstes stellt sich die Frage nach der Dimensionierung. Das hier vorgestellte Setup läuft problemlos auf einem System mit kleinerer CPU und 4 GB RAM. Entscheidend ist nur die Zahl der gleichzeitigen Zugriffe – steigt die Zahl der Nutzer oder Anwendungen, wird es irgendwann Bedarf für mehr „Wumms“ geben. Cloud-Angebote lassen sich dann einfach erweitern. Beim Kauf lohnt es sich gleich auf 8 oder 16 GB RAM und eine CPU mit 4 Kernen zu setzen.

Der für UCS selbst benötigte Festplattenspeicher kann vernachlässigt werden – mit 10 GB ist das Betriebssystem langfristig versorgt. Entscheidend ist auch hier der Anwendungszweck, vor allem aber die Menge der Daten, die auf dem System gespeichert werden sollen. Bei der Anschaffung von Hardware sollte man sich außerdem Gedanken über die Absicherung durch gespiegelte Platten (RAID) machen. Hinweise dazu gibt es auch in den unten verlinkten How-Tos von Debian.

IP- und DNS-Konfiguration

Der Zugriff auf unser System aus dem Internet erfordert eine öffentliche IP-Adresse und einen zugehörigen DNS-Eintrag. Mietet man seine Server-Ressourcen, bekommt man mindestens die IP-Adresse, oft auch eine öffentliche Domain dazu.

Im Heimnetz wird die öffentliche IP in der Regel dem heimischen Router zugewiesen. Er muss so konfiguriert werden, dass er Anfragen an das lokale UCS-System weiterleitet. Wie das geht, hängt vom Router und ggf. vom Provider ab. Zu den meisten Konstellationen lassen sich How-tos im Internet finden. Falls der eigene Router keine öffentliche IP hat, kann es schwierig oder unmöglich sein, dahinter einen öffentlich erreichbaren Server zu betreiben. Im Zweifel muss der Provider kontaktiert werden oder es finden sich Informationen im Netz.

Nun fehlt ein öffentlich auflösbarer DNS-Eintrag, der über Anbieter von Dynamischem DNS bezogen werden kann. Die Kommunikation mit dem DNS-Anbieter übernimmt der Router. Hier sollte man also auf Kompatibilität achten. Im Folgenden wird als Beispiel „my-ucs.dnsalias.org“ genutzt.

Für die hier beschriebenen Dienste ist es notwendig, Port 80 (HTTP) und 443 (HTTPS) sowie 587 (SMTP Submission für eingehende Mails) von extern verfügbar zu machen. Nach der Einrichtung kann HTTP auf den verschlüsselten Port 443 reduziert werden. Für die Remote Administration, besonders bei Systemen, die nicht im heimischen Netz stehen, ist ein Zugriff auf Port 22 für SSH sinnvoll. Weitere Ports ergeben sich ggf. durch weitere Anwendungsfälle, z. B. falls neben ActiveSync auch IMAPS/SMTPS für Mail-Clients genutzt werden soll. Während man im heimischen Setup diese Ports aktiv im lokalen Router freigibt, sollte die Konfiguration eines bei einem Provider betriebenen Systems darauf ausgerichtet sein, alle anderen Ports zu sperren.

In den meisten Heimnetzen wird DHCP verwendet, um IP-Adressen automatisch zuzuweisen. Da die Server-Adresse jedoch für die Freigabe der Ports nach extern fest in der Konfiguration des Routers hinterlegt wird, muss der Server immer dieselbe Adresse bekommen. Dazu kann das UCS System bzw. dessen MAC Adresse fest in der DHCP Konfiguration des Routers hinterlegt werden. Alternativ kann auch bei der UCS-Installation eine feste IP-Adresse vorgegeben werden. Dann muss aber sichergestellt sein, dass der Router diese keinem anderen Gerät zuweist. Bei der Verwendung einer festen IP bitte unbedingt darauf achten, dass auch die Angaben zum Standardgateway und Nameserver korrekt sind (In den meisten Fällen ist beides die IP des Routers).

How-to: Univention Corporate Server Setup

Für die Installation wird das UCS-ISO Image von unserer Webseite heruntergeladen und auf DVD gebrannt oder auf einen USB-Stick übertragen. Das System ist dann von diesem Medium zu booten (BIOS-Einstellung). Die Installation startet und neben Schritten wie der Konfiguration der Sprache werden auch die eingebundenen Festplatten partitioniert. Die vorgeschlagene Partitionierung kann in vielen Fällen einfach übernommen werden. Wer einen höheren Ausfallschutz durch ein Software-RAID oder erweiterte Partitionierungen nutzen möchte, kann dies manuell einrichten.

Für Details sei hier auf die Debian-Dokumentation verwiesen, dessen Installationsprozess UCS an dieser Stelle nutzt.

Nach der Grundinstallation startet die eigentliche UCS-Konfiguration.

Für das geplante Setup sind die folgenden Angaben sinnvoll:

- Domäneneinstellungen: Da das erste (und ggf. einzige) System einer UCS-Umgebung installiert wird, ist „Erstellen einer neuen Domäne“ auszuwählen. In diesem Zuge wird auch nach einer funktionierenden E-Mail Adresse gefragt, an die der später benötigte Lizenzschlüssel gesendet wird.

- Rechnereinstellungen: Hier wird ein Fully Qualified Domain Name (FQDN) für das UCS-System abgefragt. Dieser besteht im ersten Teil aus dem Namen, den dieses UCS-System zukünftig haben wird, und seiner DNS-Domäne. Von dieser Einstellung hängt die Grundkonfiguration vieler Dienste eines UCS-Systems ab. Sie ist später nur schwer zu ändern. In unserem Beispiel wird die der FQDN „server.my-ucs.dnsalias.org“ verwendet. So fühlt sich der Server für die Domäne my-ucs.dnsalias.org verantwortlich. Dieses Vorgehen können wir wählen, da wir im Beispiel davon ausgehen, dass alle Services dieser Domäne durch UCS bereitgestellt werden.

- Software-Konfiguration: Hier können erste Dienste zur Installation ausgewählt werden. In einem internen Netzwerk bietet es sich an, Active Directory-kompatibler Domänencontroller zu installieren, um später Netzwerkfreigaben einrichten zu können.

Eine vollständige Dokumentation der Installation findet sich im Produkthandbuch.

Wie Sie auf UCS zugreifen

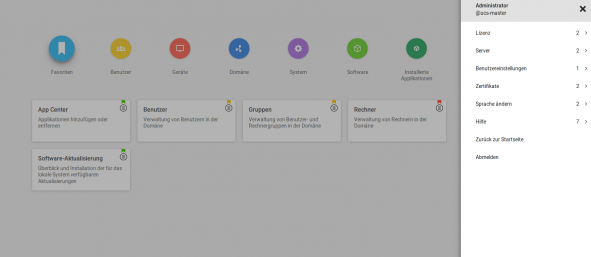

Nach der Installation ist das System mit dem Webbrowser per http:// oder http://<Domäne> erreichbar. Über den Link auf „System- und Domäneneinstellungen“ erreicht man die Univention Management Console (UMC), an der man sich als „Administrator“ mit dem während der Installation vergebenen Passwort anmelden kann. Von dort aus erfolgt die weitere Einrichtung.

Einrichtung der Filesync & sharing Lösung ownCloud

Zunächst müssen die benötigten Dienste installiert und grundlegend eingerichtet werden. Das erfolgt über das App Center, welches zunächst freigeschaltet werden muss. Dies erfolgt über den während der Installation (an die angegebene Adresse) versendeten Lizenzschlüssel, der direkt im Begrüßungsdialog nach der Installation oder später in der UMC im Menü („Burger“-Icon oben rechts) über die Punkte „Lizenz“ und „Neue Lizenz importieren“ hochgeladen werden kann.

Als erste App wird ownCloud installiert, das sich als gemeinsamer Ablageort für Dateien von PCs und mobilen Geräten anbietet. Dazu in der UMC das „App Center“-Modul öffnen und nach „ownCloud“ suchen. Die Installation von ownCloud kann dann direkt angestoßen werden. Dazu einfach den Hinweisen im Webinterface folgen.

Nach Abschluss der Installation ist ownCloud über https:///owncloud erreichbar – dieser Link findet sich auch auf der Übersichtsseite des UCS Servers. Beim Aufruf erscheint allerdings noch eine Warnmeldung zum SSL-Zertifikat. Diese beseitigen wir später durch die Installation von Let’s Encrypt.

Einrichtung der Mail & Groupware Kopano

Für die jetzt folgende Einrichtung einer Mail und Groupware benutzen wir Kopano. Es kann für unsere Zwecke kostenlos genutzt werden.

Im „App Center“-Modul der UMC werden dazu nacheinander folgende Komponenten von Kopano installiert: Kopano Core, Kopano WebApp und Z-Push for Kopano.

Während der Installation von Kopano wird auch eine Maildomäne in UCS angelegt. Über das UMC-Modul „Mail“ aus der UMC Kategorie „Domäne“ können Sie sicherstellen, dass die Maildomäne richtig konfiguriert ist. In unserem Beispiel heißt diese „my-ucs.dnsalias.org“.

Nach der Installation können Benutzerkonten eingerichtet werden. Dabei wird als „primäre Mailadresse“ die Mailadresse angegeben, die der Benutzer in Kopano nutzen wird. Sie sollte also die öffentliche Domäne verwenden (z. B. name@my-ucs.dnsalias.org).

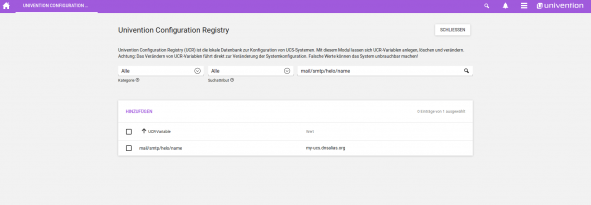

E-Mail Feinschliff

Der Mailservice ist jetzt in der Lage, Mails zu empfangen, die an die öffentlich erreichbare Mail Domäne gesendet werden (also my-ucs.dnsalias.org). Damit der Versand reibungslos funktioniert (und Mails nicht direkt durch SPAM-Filter anderer Mailserver geblockt werden), sollte dieser Name auch als „helo“ verwendet werden. Dazu kann die UCR Variable „mail/smtp/helo/name“ auf den öffentlich erreichbaren FQDN gesetzt werden (im Beispiel: my-ucs.dnsalias.org). Das Setzen von UCR („Univention Configuration Registry“) Variablen kann dabei im gleichnamigen UMC Modul erfolgen oder an der Kommandozeile über den Befehl

ucr set mail/smtp/helo/name=“my-ucs.dnsalias.org“

Wenn möglich ist es empfehlenswert, einen SMTP Relay Host zu verwenden. Vor allem, wenn Absender-Adressen abweichend von der öffentlichen Domäne genutzt werden. Eine Anleitung findet sich hier: http://docs.software-univention.de/cyrus-4.2.html#mail::serverconfig::relay

Der Mailempfang erfolgt zum aktuellen Stand der Implementierung für den öffentlichen DNS Eintrag des Servers. Sollen Mails an Adressen der Domäne my-ucs.dnsalias.org gesendet werden, wird im DNS die IP des zugewiesenen MX Records der Domäne oder die Domäne selber aufgelöst und als Zielsystem kontaktiert. Letzteres ist in unserer Konfiguration der Fall. Die Mail-Domäne entspricht dem öffentlichen Namen des Servers, sodass unser System von anderen Mailservern gefunden und für die Zustellung von Mails kontaktiert wird.

In der Firewall von UCS ist standardmäßig nur Port 25 freigegeben, für den direkten Austausch zwischen Mailservern wird jedoch Port 587 bevorzugt. Dieser kann per UCR in der Firewall freigegeben werden. Dazu die Variable „security/packetfilter/package/manual/tcp/587/all“ auf „ACCEPT“ setzen – wie oben beim „helo“ string auch hier per UMC Modul oder an der Kommandozeile.

Nach den Anpassungen müssen die Dienste „postfix“ und „univention-firewall“ neu gestartet werden. Dies kann über die Kommandozeile

service postfix restart; service univention-firewall restart

oder durch einen Reboot des Servers erfolgen.

Übersichtseite von UCS „Univention Portal“

Die Übersichtsseite des UCS-Servers, das „Univention Portal“, gibt einen guten Einstieg in die verfügbaren Services. Sie ist jetzt einfach über „https://my-ucs.dnsalias.org“ erreichbar. Hier stört jedoch noch der Zertifikatsfehler, den wir schon bei der Installation von ownCloud gesehen haben.

Dies kann leicht mit Let’s Encrypt behoben werden.

Last but not least: Installation of Let‘s Encrypt

Bisher nutzt der UCS-Webserver ein selbst signiertes Zertifikat, das zu Warnungen in den Browsern führt. Hier hilft die Installation eines Zertifikats über „Let’s Encrypt“. Über das App Center kann dafür die App Let‘s Encrypt installiert werden.

Nach der Installation kann mit einem Klick auf „App-Einstellungen“ eine Konfigurationsmaske geöffnet werden. Hier werden die Domänen (my-ucs.dnsalias.org und server.ucs-home.dnsalias.org) durch Leerzeichen getrennt eingetragen sowie ein Häkchen an den Diensten, welche das Zertifikat verwenden sollen, gesetzt. In unserem Beispiel soll das Zertifikat in Apache und Postfix verwendet werden. Mit einem Klick auf „Änderungen anwenden“ wird ein Zertifikat erstellt und in die Dienste eingebunden. Port 80 muss geöffnet bleiben, damit Let’s Encrypt das certificate regelmäßig erneuern kann. Sie jedoch Apache so konfigurieren, dass es alle eingehenden HTTP-Verbindungen auf sichere HTTPS-Verbindungen umleitet, da Let’s Encrypt davon ausgeschlossen ist:

ucr set apache2/force_https=yes

Nun müssen die Dienste „Postfix“ und „Apache“ noch einmal neugestartet werden, um das Zertifikat auch anzuwenden. Dies kann entweder über das „Systemdienste“-Modul im Tab „System“ oder mit folgenden Befehlen auf der Kommandozeile geschehen:

service apache2 restart

und

service postfix restart

Einrichtung der Benutzer

Jetzt können die Anwender auf das System losgelassen werden. Jedem in UCS angelegten Account wird automatisch ein Konto in ownCloud und, wenn eine primäre Mailadresse angegeben wurde, in Kopano erstellt. Sie oder er kann sich dann an beiden Diensten mit dem Account-Passwort anmelden. Passwort-Änderungen sind einfach über das Menü im Univention Portal möglich.

Synchronisation von Mails, Kontakten und Terminen

Kopano und ownCloud lassen sich auch vom Smartphone nutzen. Zur Synchronisation von Mails, Kontakten und Terminen mit Kopano wird ein „Exchange“-Konto auf dem Smartphone eingerichtet, Details dazu beschreibt die Kopano Dokumentation. ownCloud bietet eine eigene Android bzw. iOS App, über die Dateien mit dem Smartphone ausgetauscht und aufgenommene Bilder und Videos automatisch auf dem Server gesichert werden können.

Welche Dienste wären sonst noch zu empfehlen?

Mit diesem Setup besteht eine gute Grundlage, weitere Dienste aus den vielen für UCS angebotenen Apps einzubinden:

- Um bereits vorhandene E-Mail Adressen bequem weiter zu empfangen, kann die Fetchmail-Integration eingesetzt werden. Damit lädt der UCS Server automatisch Mails von anderen Anbietern herunter und bietet sie im Kopano-Postfach an.

- Öffentlich erreichbare Server sind häufig Ziel automatisierter Angriffe. Ist der Zugriff auf SSH in der Firewall erlaubt, sollte dieser begrenzt werden. Beispiele gibt es u. a. hier: http://docs.software-univention.de/handbuch-4.3.html#computers:SSH-Zugriff_auf_Systeme

- Steigt die Zahl der Nutzer, kann es hilfreich sein, diesen eine Möglichkeit zu geben ihr Passwort selber zurückzusetzen. Dazu gibt es im App Center den Self Service.

- ownCloud kann durch viele Plugins erweitert werden. Besonders hilfreich beim Umgang mit vielen Dokumenten ist das Collabora Plugin, das es ermöglicht, Office Dateien direkt im Browser zu editieren.

Nachdem Sie alle oben genannten Schritte erfolgreich durchgeführt haben, können Sie sich jetzt über Ihr eigenes Home Server-Setup freuen.

Ich hoffe, Ihnen gefällt mein Szenario und freue mich auf Ihr Feedback und Kommentare.

Für detaillierte Fragen können Sie sich auch an unser Forum wenden.

Kommentare

Matthäus

Hallo,

danke für den interessanten Beitrag.

Kann ich den UCS Server für ownCloud und Kopano mit einer Portfreigabe direkt ins Netz stellen oder wäre noch eine Firewall dazwischen zu empfehlen? Kann ich auch den DC Master ins Netz stellen oder lieber doch nur einen Memberserver?

Valentin Heidelberger

Hallo Matthäus,

grundsätzlich können Sie den UCS-Server mit der eingebauten Firewall schon absichern. Mehr dazu finden Sie in der Dokumentation: https://docs.software-univention.de/handbuch-4.3.html#ip-config:Paketfilter_mit_Univention_Firewall

Prinzipiell empfiehlt es sich aber immer zumindest den UCS Master in einem gesicherten Netzbereich hinter einer Firewall zu betreiben und für Weboberfläche etc. mit einer Port-Weiterleitung oder einem Reverse Proxy zu arbeiten.

Dies hängt aber stark von Ihrem konkreten Szenario ab.

Viele Grüße,

Valentin Heidelberger

Matthäus

Hallo,

danke für die Rückmeldung.

Ich habe in meinem Setup einen DC Master und einen UCS Member. Gedacht ist es, dass ich auf dem DC Master nur die Dienste, wie Samba, LDAP/AD, Druckserver, Proxy anbiete, welche ausschließlich intern genutzt werden können und sollen.

Auf dem UCS Member soll alles drauf, was sowohl intern, als auch extern erreichbar sein soll. Z.b. Kopano mit allen Apps, Nextcloud, OpenProject etc.

Wenn ich nun nur den UCS Member online über eine Portfreigabe ins Netz stelle, reicht die UCS eigene Firewall aus und es bedarf keiner zusätzlichen? Gibt es noch etwas Besonderes beim Einsatz von IPv6 zu beachten?

SirTux

Hi,

es wundert mich, daß Owncloud verwendet wird. Nextcloud ist von seiner Lizenz-Politik für den Privatanwender IMO deutlich attraktiver.

Viele Grüße,

SirTux

Valentin Heidelberger

Hallo Sir Tux,

vielen Dank für Feedback. Anstelle von ownCloud kann natürlich auch Nextcloud eingesetzt werden – die Entscheidung überlassen wir aber gerne jedem selbst. Wie Nextcloud eingebunden werden kann, haben wir bereits vor einiger Zeit in diesem Arikel bei it’s FOSS beschrieben:

https://itsfoss.com/univention-corporate-server-home-server/

Viele Grüße,

Valentin Heidelberger

Kay Koch

Hallo zusammen,

ich stimme der Beschreibung absolut zu. UCS ist nicht nur für Großnetzwerke sinnvoll nutzbar. Als Alternative zu den vorgestellten Apps benutze ich Nextcloud und OX-Suite. Letztere hat den Vorteil, dass die Mails als MailDir in Textform vorliegen und deshalb leicht zu sichern sind. In meinem Fall geschieht das mit „dirvish“. Zusätzlich erfolgt der Kontakte und Kalender Zugriff über Webdav.

WICHTIG: Nutzt man Evolution als PIM muss dieser per Hand in die Whitelist in den UCS (OX) eingetragen werden. der Zugriff über davDroid klappt mittlerweile „out of the Box.“

Hinzu kommt noch „ddclient“, der für ein Update der dyndns-Adresse zuständig ist.

Mein Server dient zusätzlich als Medienzentrale mit „Kodi“ und „tvheadend“. Ursprünglich auf UCS laufend kam es immer wieder bei Updates zu Problemen. Jetzt ist die Basis ein Ubuntu 18.04 Server auf dem direkt die Medienkomponenten laufen, welche via HDMI und Toslink an TV und Verstärker angeschlossen sind, und zusätzlich eine KVM-Virtualisierung auf der UCS als VM läuft.

Das Ganze ist auf einem Shuttle Computer mit 8GB mit drei HDDs eingerichtet. Zwei 2.5 Zoll Platten als RAID1 für die Basis und eine große 3.5 Zoll Platte für die Medien und die Backups.

Der Server befindet sich hinter einer Fritzbox auf der die Ports 22, 443 ( + 80 für LetsEncrypt), 587 freigeschaltet sind und auf den UCS verweisen. Die fritzbox stellt eine VPV-Verbindung zur Verfügung. Ein Zugriff auf Kodi und tvheadend ist somit möglich. Fernsehen von Unterwegs ist möglich. Allerdings Ruckefrei nur mit SD-Programmen. Daher hab ich in tvheadend alle HD-Programme zusätzlich als SD eingetragen.

Nach Debian und Ubuntu in Eigenregie und Zentyal bin ich letztlich bei UCS gelandet und das ist gut so und wird so bleiben.

PS:

Ich arbeite nicht bei UCS 😉

Valentin Heidelberger

Hallo Kay Koch,

das klingt wirklich nach einem sehr spannenden Setup!

Ich würde mir gerne einige Anregungen aus ihrem Kommentar für eine zukünftige neue Version des Artikels herauspicken. Geben Sie auch gerne Feedback welche Features Sie sich für Ihr Home-Szenario wünschen.

Viele Grüße,

Valentin Heidelberger

Chris

Hallo. Ich kann ebenfalls nur zustimmen.

Mein Setup (für Familie ca. 15 Nutzer):

Server: HP-Thinclient T610, 2x60GB SSD Raid1 (extrem stromsparend)

Hinter Fritzbox und Anbindung aller Geräte (Android und PC) von Extern über active sync läuft super seit Jahren. Einzig einen TURN Server für Webmeetings muss ich noch einrichten…. 😉

Valentin Heidelberger

Hallo Chris,

danke für Ihr Feedback! Schön zu hören, dass Sie mit UCS und Ihrem Szenario so zufrieden sind!

Wenn Sie Anregungen aus Ihrem Home-Szenario für uns haben, nehmen Sie doch gerne an unserer Umfrage bzgl. wünschenswerter Features teil: https://www.univention.de/2018/06/umfrage-ucs-als-home-server-wuenschenswerte-funktionen-apps-und-features/

Viele Grüße,

Valentin Heidelberger

Christian

Hi,

eine Frage: Der Teil mit Let´s encrypt sollte doch auch mit einer statischen IP Adresse und einer Sublevel Domain laufen, oder? Denn an sich läuft OwnCloud super, ist auch von überall erreichbar, leider schaffe ich es nicht, dass Let´s encrypt richtig läuft, es wird mir nach wie vor das Zertifikat vom Univention Server angezeigt (dementsprechend als Fehler). Ich habe an der Firewall Port 80 freigegeben und auch ansonsten alles so gemacht, wie es beschrieben wurde (übrigens gefällt mir der Artikel sehr gut!). Übersehe ich irgend etwas?

Gruß

Christian

Valentin Heidelberger

Hallo Christian,

danke für den Kommentar! Überprüfen Sie bitte zuerst das Status-Feld in den App-Einstellungen. Dort sollte „Certificate refreshed at…“ stehen. Falls dort ein Fehler steht, bedeutet dies, dass bei der Einrichtung oder bei der letzten automatischen Erneuerung des Zertifikats ein Fehler aufgetreten ist. Sie können den unteren Haken in den App-Einstellungen verwenden, um die App gegen den s.g. „Staging-Endpoint“ von Let’s Encrypt gehen zu lassen. Das ermöglicht Ihnen die Funktion der App zu testen ohne dabei ein valides Zertifikat zu erhalten. Beim normalen Endpoint gibt es Limits für die Anzahl der Anfragen, die für eine bestimmte Domäne in einem bestimmten Zeitraum kommen dürfen.

Können Sie anschließend sicherstellen, dass das Zertifikat für Apache konfiguriert wurde?

$ ucr get apache2/ssl/certificate

/etc/univention/letsencrypt/signed_chain.crt

$ ucr get apache2/ssl/key

/etc/univention/letsencrypt/domain.key

Sind die Variablen korrekt gesetzt, starten sie bitte einmal den Apache neu.

Falls nicht, können Sie sie entweder manuell setzen oder die Einrichtung via App-Einstellung erneut durchführen.

$ systemctl restart apache2.service

Nach der Einrichtung der App müssen die konfigurierten Dienste einmal manuell neugestartet werden. Beim danach erfolgenden automatischen Erneuern des Zertifikats passiert das automatisch.

Viele Grüße,

Valentin Heidelberger

Neobiker

Ich nutze auch die früher kostenfreie Version von Kopano auf UCS. Inzwischen kann ich nicht mehr Kopano aktualisieren, da die einen Lizenzkey für das Kopano-Portal und das Repository verlangen.

Hab ich da versäumt, wie ich unter UCS Kopano als Homeuser weiterhin kostenfrei aktualisieren kann?

Ich muss ja ansonsten eine Alternative suchen, was ist da zu empfehlen, damit mobile Geräte (Z-Push) und Outlook (3 User) kostenfrei benutzen kann?

Valentin Heidelberger

Hallo Neobiker,

welche Kopano-Version nutzt du momentan?

Die kostenfreien Versionen von Kopano im App Center bekommen tatsächlich keine Updates via Kopano-Repository, stattdessen müssen sie über das App Center aktualisiert werden. Kopano selbst sagt dazu:

„Während Besitzer einer gültigen Subskription diese Aktualisierungen über unsere Paketquellen erhalten, sind Nutzer der kostenfreien Univention Apps an die Versionen gebunden die die App bereitstellt. Wir tun unser möglichstes die App einmal alle sechs bis neun Monate zu aktualisieren.“

Jörg Baltschun

Auf Basis diesen berichts habe ich nun den UCS mit Kopano installiert und bin sehr sehr glücklich.

Zu erwähnen ist noch, dass das Files Plugin bei Nextcloud und OwnCloud verschiedene Webdav Verzeichnisse nutzt.

Diese sind:

Nextcloud: /nextcloud/remote.php/webdav/

OwnCloud: /owncloud/remote.php/dav/files/username/

Bei Own Cloud klappte meine Verbindung in die Ordner nicht, kann sein, dass hier noch ein Fehler drin ist. Nextcloud klappt jetzt super.

Danke für den Artikel!