Kurze Frage, wenn ein Angestellter oder eine Angestellte Ihre Firma oder die Firma Ihres Kunden verlässt, wie viele Systeme müssen Sie anfassen, bevor der gesamte IT-Zugang dieser Person deaktiviert ist? Falls Ihre Antwort „Mehr als ein System“ lautet, dann ist die Einführung eines Identity Management Systems oder die Verbesserung Ihres bestehenden Systems ein Projekt, das Sie angehen sollten. Ein Identiy Management System, kurz IDM, kümmert sich nicht nur darum, dass sich Benutzer an den richtigen Diensten anmelden können, sondern sorgt auch dafür, dass die Rollen und Privilegien innerhalb der IT-Umgebung richtig vergeben werden. Viele Administrator*innen oder IT-Verantwortliche fürchten jedoch, dass die Einführung eines IDM komplex ist. Dies muss jedoch nicht sein. Folgen Sie mir einfach anhand eines Beispiels und sehen Sie, wie Sie UCS einführen können, ohne dass Sie alle Ihre Dienste migrieren müssen.

Identity Management System (IDM) – Zugriffskontrolle und konsistente Datenbestände

Vielen Unternehmen wachsen parallel mit ihrer IT-Umgebung und den Administrator*innen wird oft erst recht spät klar, wie viele Dienste im Laufe der Zeit hinzugekommen sind. Zuerst gibt es oft nur einen E-Mail-Server, dann kommt die Dateiablage dazu und natürlich gibt es für alle Angestellte einen Laptop oder Desktop-PC. All diese Dienste entwickeln sich unabhängig voneinander oder als kleine Inseln von zwei oder drei miteinander integrierten Diensten, und für jeden Dienst müssen die Nutzer*innen einzeln verwaltet werden.

Mit der Professionalisierung der Unternehmensprozesse kommen schnell weitere Anforderungen hinzu. Die Daten der Personalabteilung müssen separat von der Buchhaltung gespeichert sein und Mitarbeiter*innen aus der Produktion sollten auf keinen der beiden Datenbestände Zugriff haben. Ein funktionierendes IDM würde hier fast automatisch von Anfang an für eine sinnvolle Rollenverteilung bei den Zugriffsrechten sorgen. Denn es stellt sicher, dass jede*r Angestellte*r Zugriff auf genau die Daten und Dienste hat, die sie oder er für die tägliche Arbeit benötigt. Nicht mehr und nicht weniger.

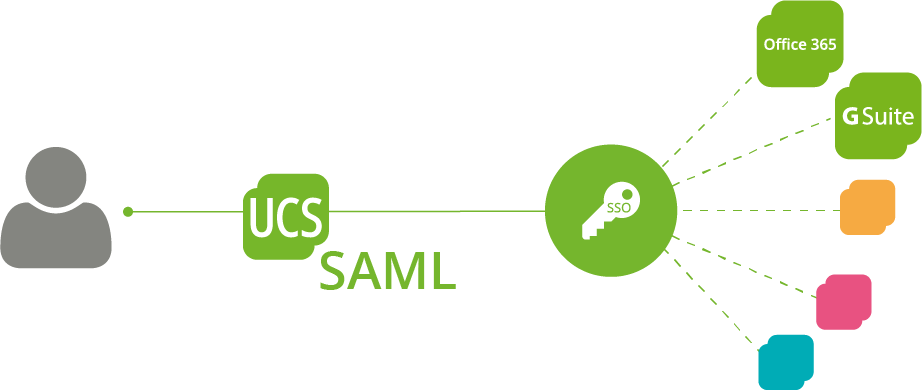

Weiterhin stellt ein IDM sicher, dass die Nutzerdaten in allen Systemen konsistent bleiben. Falls Ihr Unternehmen z.B. Kopano als Groupware und ownCloud für die Dateiablage einsetzt, dann sorgt das IDM dafür, dass beide Anwendungen dieselbe E-Mail-Adresse des Nutzers verwenden. Damit verringert sich das Risiko, dass z.B. ein einfacher Tippfehler bei doppeltem oder dreifachem Einpflegen der Daten das Arbeiten von Mitarbeiter*innen behindert. Ein IDM ermöglicht auch übergreifende Benutzernamen und Passwörter für alle Anwendungen und eine passwortlose Anmeldung mittels Single-Sign-On-Mechanismen.

Mehr Sicherheit vor Ransomware durch Vorgaben und automatische Prüfungen

Auch zwingt ein IDM Mitarbeiter*innen zur Einhaltung von Betriebsvorgaben. Die bekanntesten sind dabei Authentifizierungsvorgaben, wie z.B. die Passwortkomplexität oder der zwingende Einsatz von Smartcards. Ein IDM erlaubt jedoch auch komplexere Einschränkungen, wie z.B. die Überprüfung des Ortes, von dem aus der Zugriff erfolgt. So ist es doch eher unwahrscheinlich, dass sich jemand auf zwei unterschiedlichen Kontinenten gleichzeitig physikalisch befindet und an Rechnern anmeldet. In Zeiten von Ransomware und Hackerangriffen sind diese Prüfungen unabdingbar, um die Sicherheit der Unternehmens-IT und damit das Funktionieren der Unternehmens-Prozesse überhaupt zu gewährleisten.

Zu guter Letzt kann ein IDM die Arbeitsaufwände der IT-Abteilung verringern. Automatisierungen, wie z.B. Templates, sorgen dafür, dass Informationen vorausgefüllt zur Verfügung stehen. Damit verringert sich die Fehleranfälligkeit und der Vorgang vereinfacht sich soweit, dass selbst nicht-IT-Professionals Benutzer anlegen können. Das gilt natürlich auch für den Lieblingsvorgang jeder Supportabteilung – das Zurücksetzen von Passwörtern.

Sichere Samba Authentifizierungen mit OpenVPN

Erfahren Sie, wie Sie OpenVPN in UCS, aber auch in Debian oder Ubuntu installieren können, um damit Ihre gesamten Authentifizierungs-Prozesse beim Einloggen Ihrer Mitarbeiter ins Netzwerk, auch von außerhalb, zu sichern.

Erweiterbares IDM – Mit offenen Standards und Konnektoren weitere Dienste anbinden

In vielen Unternehmen kümmern sich traditionell Verzeichnisdienste, wie z.B. OpenLDAP oder Active Directory, um einen kritischen Teil der IT: die Anmeldung von Benutzern. Ein IDM wie UCS kann jedoch deutlich mehr als ein einfacher Verzeichnisdienst.

Der Hauptunterschied ist die Provisionierung von Nutzern in Anwendungen. In UCS selbst gibt es fast 100 Dienste, die sich aus der Management Console (UMC) provisionieren lassen. Wie oben erwähnt, sorgt dies dafür, dass die Anwendungen eine konsistente Datenbasis haben. Dieses Feature beschränkt sich jedoch nicht nur auf UCS-basierte Applikationen. Dank offener Standards wie OpenID-Connect und Dank mehrerer, im Univention App Center verfügbarer Konnektoren, z.B. für Office 365, Googles G Suite oder den Apple School Manager, lassen sich unzählige weitere Drittanwendungen und Cloud-Angebote anbinden.

Welches IDM bietet was – Ein Überblick

Hier eine Übersicht wichtiger Unterschiede im Bereich IDM zwischen UCS und anderen Angeboten:

| UCS | Active Directory | Ubuntu + OpenLDAP | Ubuntu + Samba 4 | |

|---|---|---|---|---|

| Directory Service | x | x | x | x |

| Windows Domain Service | x | x | Drittanwendung | x |

| Linux Domain Service | x | Drittanbieter | x | Drittanwendung |

| Web Management | x | Drittanwendung | Drittanwendung | Drittanwendung |

| Applikationsspezifische Einstellungen in derselben Konsole | x | Wenige Anwendungen | Drittanwendung | Drittanwendung |

| Windows Management Tools | x | x | Drittanwendung | x |

| Multi Server Support | x | x | Manuelle Konfiguration Notwendig | Offiziell nicht unterstützt |

| Single-Sign-On für Server basierte Anwendungen | x | x | Drittanwendung | Drittanwendung |

| Single-Sign-On für Webanwendungen | x | Drittanwendung | Drittanwendung | Drittanwendung |

| Templates zur Vorkonfiguration | x | Drittanwendung | Drittanwendung | Drittanwendung |

| Plattformübergreifende Richtlinien | x | Drittanwendung | Drittanwendung | Drittanwendung |

| Forest aus mehreren Domains | Teilweise | x | Drittanwendung | Teilweise |

| Automatische Aufzeichnung von Änderungen | x | Drittanwendung | Drittanwendung | Drittanwendung |

IDM Schritt für Schritt eingeführt

Unabhängig von den vielen Vorteilen sehen Administrator*innen die Einführung eines IDM als Herausforderung an. Dies muss jedoch nicht sein. Mit ein wenig Planung kann ein solches Projekt in kleinen Schritten angegangen werden. Dabei bleiben die meisten Dienste in ihrer jetzigen Konfiguration bestehen, bis der Wunsch nach Ablösung ansteht.

Bei meinem Kunden Pennsylvania Dermatologist, einem Verbund aus 100 Ärzt*innen an 6 Standorten, stand vor Kurzem die Erneuerung der IT an. Da an 7 Tagen die Woche mit diesen Systemen gearbeitet wird, war eine längere Downtime nicht akzeptabel. Gleichzeitig gab es aber nicht die Manpower, mehrere unabhängige Dienste zu verwalten. Daher war eine gute Integration ohne Ablösung von Systemen unerlässlich.

Diese Situation ist sicher häufig der Fall und daher möchte ich das Vorgehen hier gerne vorstellen:

Schritt 1: Installation von UCS und Import der Nutzerdaten aus dem Active Directory

Im ersten Schritt haben wir die neuen UCS-Server installiert. Dabei gab es einen Domaincontroller Master, einen Backup und pro Standort einen Slave. Durch die initiale Installation aller Server war sichergestellt, dass die Computer und Dienste mit dem finalen Server konfiguriert werden konnten. Eine spätere Änderung von Diensten, zum Beispiel nach der Installation eines Standortservers, entfiel somit.

Im Anschluss stand der Import der Nutzer inklusive der Passwörter an. Je mehr Informationen, insbesondere Nutzernamen und IDs, sich zwischen dem alten und neuen System gleichen, desto einfacher wird die spätere Migration. Mit AD-Takeover bzw. dem AD-Connector lässt sich die Provisionierung aus einem bestehenden Active Directory deutlich vereinfachen. Auch wurden bereits jetzt alle Richtlinien technisch umgesetzt, sodass es später nicht zu Verwirrungen bei den Benutzern kommt.

Schritt 2: Migration der Windows Clients in die neue Domain

In dem konkreten Projekt erfolgte nun die Migration der Windows Clients und weiteren Geräte in die neue Domain. Wir haben uns hier entschieden, die Clients als erstes zu migrieren, da dies die größte Belastung für die Nutzer darstellte. Auch vereinheitlichte sich damit im Laufe der Migration das jeweilige Passwort zu jenem, das vom Nutzer täglich bei der Anmeldung genutzt wird. Grundsätzlich gibt es jedoch keine technische Einschränkung für den Zeitpunkt der Client Migration. Diese kann zu Beginn, in der Mitte oder auch als letzter Schritt erfolgen.

Sie sehen gerade einen Platzhalterinhalt von Youtube. Um auf den eigentlichen Inhalt zuzugreifen, klicken Sie auf die Schaltfläche unten. Bitte beachten Sie, dass dabei Daten an Drittanbieter weitergegeben werden.

Schritt 3: Anbindung bestehender Dienste in die Domain

Als nächstes erfolgte die Einbindung der bestehenden Dienste und Server in die Domain. Windows Server können der Domain über den bestehende Domain Beitritts Dialog beitreten. Dieser gleicht dem Dialog für Windows Clients. Nach dem Neustart des Servers stehen alle Nutzer zur Verfügung.

Gleiches gilt für die meisten Hardware Appliances, inklusive der Kund*innen eigenen NetApp Appliances und der bestehenden Firewalls. Für die meisten Systeme war ein AD-Domain-Beitritt die einfachste Möglichkeit, die Domain zu nutzen. Durch die Anbindung verringerte sich der Ausfall auf wenige Minuten und damit auf deutlich weniger als eine potenzielle Migration zu UCS basierten Diensten.

Gleiches galt auch für die Software auf den Servern. Da sich die Nutzernamen mit den alten Konten glichen, war in weiten Teilen auch keine Datenmigration notwendig, wodurch sich die Beeinträchtigung weiter reduzieren ließ. Bestandsnutzer mussten lediglich beachten, sich jetzt mit dem Domain Passwort anzumelden. Neue Nutzer werden direkt aus dem UCS provisioniert.

Die nächsten Schritte: Groupware, Migration der Dateidienste…

Die IDM Migration legte den Fokus auf die Einführung eines zentralen Management Systems. Dadurch ließ sich nicht nur die Ausfallzeit minimieren, auch ließen sich potenzielle Probleme besser eingrenzen. In der derzeitigen Form könnte die Umgebung problemlos weiter betrieben werden. Die Einführung einer neuen Groupware oder die Migration der Dateidienste können unabhängig von den weiteren Projekten geplant werden.

Los geht’s

Durch das Aufbrechen der Migration in mehrere Einzelschritte lässt sich die Komplexität des Prozesses deutlich reduzieren. Dadurch kommt man schnell in den Genuss der Vorteile eines zentralen IDM. Da sich durch eine IDM viele der täglichen Arbeiten beschleunigen lassen, werden so schnell Ressourcen für weitere Projekte frei. Ein einfach beherrschbares Projekt zeigt auch allen weiteren Beteiligten, dass man schnell nennenswerte Ergebnisse erzielen kann.

Also, los geht’s! Ein integriertes Identity Management System ist komfortabler und schneller erreichbar als Sie erwarten würden!