In diesem Artikel möchten wir Ihnen vorstellen, was aus unserer Sicht als IT-Dienstleister entscheidend ist, um eine zentrale Plattformlösung für Schulen zu etablieren. Wichtige Bausteine eines erfolgreichen Schulträgerprojektes sind eine anfänglich umfangreiche Analyse der Ist-Situation und der Bedarfe, ein detailliertes Konzept, eine gute Betreuung der Beteiligten und eine begleitende Kommunikation mit allen Stakeholdern.

Ganz konkrete Erfahrungen dafür konnten wir als compositiv GmbH bei der von uns betreuten Einführung einer zentral managebaren IT-Infrastruktur mit zentralem Identitätsmanagement und der Bereitstellung von IT-Diensten für die Schulen der Stadt Norderstedt sammeln.

Inhaltsverzeichnis

Phase 1: Orientieren & Analysieren

Je präziser und genauer die Analyse vor Beginn des Projekts ausfällt, desto besser lassen sich geeignete Maßnahmen ableiten, um die spätere IT-Lösung erfolgreich umzusetzen. Neben den technischen Voraussetzungen, sollte zum Beispiel auch die Kommunikation und der Einsatz der mobilen Geräte von Lehrkräften und Schulen genauer betrachtet werden. Eine Checkliste, die folgende Punkte beinhaltet, gibt Ihnen Orientierung:

Grundstruktur

Da die Bedürfnisse an den einzelnen Schulformen sehr unterschiedlich sind, sollten Sie in einem ersten wichtigen Schritt die aktuelle Netzwerkstruktur genau erfassen. Halten Sie dabei fest, welche Übertragungskapazitäten und -geschwindigkeiten vor Ort gegeben sind und welche Dienste somit gut realisierbar sind (Remotedesktop, Fileservices, etc.).

Prüfen Sie weiterhin, ob ein zentrales Gerätemanagement vorgesehen bzw. vorhanden ist oder ob die jeweilige Schule diesbezüglich selbstverantwortlich agiert. Eine weitere Fragestellungen, die in einer ersten Analyse geklärt werden sollte, ist die allgemeine Administration und Wartung in Bezug auf eine zentrale oder dezentrale Lösung. Hierbei es vor allem, die Verantwortlichkeiten bzw. eventuell benötigte personelle Aufwände zu prüfen.

Sicherheit

Um das Risiko für Angriffe der Rechnersysteme von Schülerinnen und Schülern sowie Lehrkräften zu minimieren, sollten Sie unbedingt ein Konzept für die IT-Sicherheit erstellen. Wir empfehlen, sich hier an den BSI-Standards zu orientieren. Dies beinhaltet vor allem eine Netzwerksegmentierung in verschiedene Zonen, die Umsetzung eines P-A-P Firewall Modells, zentral administrierte Virenscanner sowie Patchmanagement ggf. inklusive Asset-Management und, falls gewünscht, eine Zero-Trust Policy einzuführen.

Ebenso sollten Sie sämtliche Authentifizierungs- und Single-Sign-On-Möglichkeiten prüfen und erfassen und weitere Features, wie z.B. Zwei-Faktor-Authentifizierungen und Webcontentfilter, in die Analyse mit einfließen lassen.

Kommunikation bzw. Verantwortungen

Im Rahmen der Ist-Analyse zu Beginn ist es sinnvoll, einen Entwicklungsplan bzw. Projektplan inkl. Zeitmanagement zu erstellen. Wichtig ist es, sämtliche Informationen jedem Entscheidungsträger transparent zugänglich zu machen. Definieren Sie, wer für welche Informationen und deren Lieferung zuständig ist. Das können zum Beispiel Informationen für den Benutzerimport, Verteilung von Software auf Geräten oder Umsetzung der Filter- und Sicherheitsmöglichkeiten sein. Wir empfehlen Ihnen, eine stetige Rückmeldung zwischen allen im Projekt beteiligten Personen zu ermöglichen, um Missverständnisse frühzeitig zu erkennen und die Zieldefinition gemeinsam im Auge zu behalten.

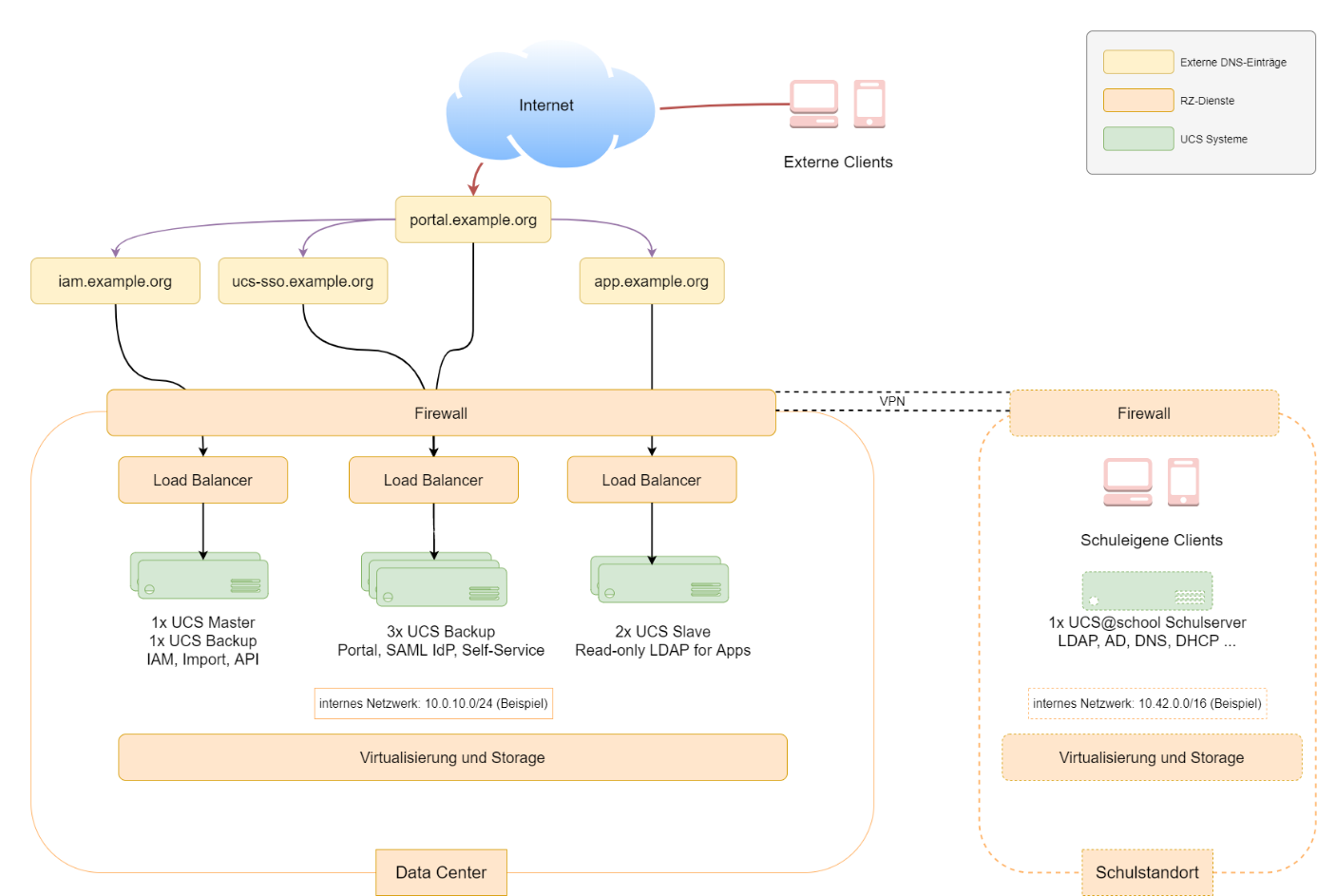

Beispielszenario: Zentral administriertes System aus dem Rechenzentrum mit Anbindung mehrerer Schulen

Um das Ganze anschaulicher zu machen, möchte ich Ihnen im folgenden exemplarisch beschreiben, wie ein Projekt für ein zentraladministriertes System aus dem Rechenzentrum mit Anbindung einzelner Standorte bzw. Schulen umgesetzt werden kann. Voraussetzung ist, dass aus dem Internet Dienste wie das UCS@school Schul-Portal, der SSO-Login sowie weitere Applikationen aus dem Internet erreichbar sind. Der Traffic soll durch eine zentrale Firewall gefiltert und dann an Loadbalancer weitergeleitet werden, die den Traffic an die einzelnen Server/Dienste weiterleiten. Externe Standorte werden über ein VPN, z.B. über IPSec angebunden und die dort betriebenen Server zentral aus dem Rechenzentrum administriert.

Phase 2: Beraten & Planen

Aufbauend auf der Ist-Analyse und den ermittelten Ressourcen würden wir als IT-Dienstleister in einem weiteren Schritt und in enger Abstimmung mit den Schulen, den Schulträgern und der Stadt einen Plan für die Umsetzung entwickeln. Hier entsteht ein gemeinsamer Weg, die Strategie wird festgelegt und eine Handlungsempfehlung wird ausgesprochen.Weiterhin ist es nun sinnvoll, Pilotschulen und / oder Projekte anzulegen, sowie Pilotuser bzw. Key-User an den jeweiligen Standorten auszubilden. Diese Empfehlung gilt sowohl für Administrator*innen als auch für Lehrende.

Durch diese Projekte können bereits im Vorfeld hilfreiche Erfahrungen gesammelt und an Kolleginnen und Kollegen sowie Standorte weitergeben werden. Unsere Erfahrung hat gezeigt, dass eine gemeinsame Plattform für die Kommunikation sinnvoll ist. Mindestens aber sollte für die zentrale Dokumentation von Verbesserungen und / oder Fehlern eine gemeinsame Basis wie bspw. ein Ticketsystem genutzt werden. Meilensteine und Ziele werden in regelmäßigen Meetings besprochen und auf den Prüfstand gestellt.

Phase 3: Konzipieren & Bereitstellen

Nachdem der gemeinsame Weg besprochen und skizziert ist, erfolgt eine detaillierte Konzepterstellung. Es ist wichtig, dass die Zielsetzung für alle Beteiligten transparent vorliegt und ggf. Schwachstellen aufgedeckt und explizit gemacht werden und so diese Fehler im späteren Verlauf vermieden werden können.

Phase 4: Anwenden & Umsetzen

Die Analyse ist nun abgeschlossen, das Konzept steht und die Zielsetzung ist definiert. Jetzt können wir die konkreten Maßnahmen umsetzen. In dieser Umsetzungsphase ist darauf zu achten, dass wiederkehrende Aufgaben dokumentiert und falls möglich automatisiert werden, um so z.B. die Installation von Servern und Clients zu vereinfachen und eine gleichbleibende Qualität zu liefern. Dies gilt ebenso für evtl. notwendige Nach- bzw. Folgearbeiten, um z.B. Geräte automatisiert in das eigene Monitoring, Geräteverwaltung, Patchmanagement sowie Backup mit aufzunehmen.

Nach Abschluss der Arbeiten empfehlen wir eine technische Abnahme zusammen mit dem Kunden. Hier können bspw. fehlende Inhalte bzw. weitere Maßnahmen dokumentieren werden, um eine reibungslose Funktion des Systems auch künftig zu gewährleisten.

Ist die Funktionsprüfung abgeschlossen sollte VOR der tatsächlichen Inbetriebnahme ein Desaster Recovery geprüft, getestet und dokumentiert werden. Auch hier ist es wichtig, alle beteiligten Personen/Rollen zu benennen und eine gemeinsame Desaster Recovery Dokumentation anzufertigen, die in regelmäßigen Abständen überprüft werden muss.

Weiterhin empfehlen wir, parallel zum Produktionsbetrieb eine „Staging-Umgebung“ aufzubauen, um z.B. Updates vorab zu prüfen und diese nach Erfolg in das Produktivsystem zu übertragen.

Lust but not least: Mögliche Stolpersteine

- Jugendschutzfilter / Inhaltsfilterung

- Datenaustausch / Cloudlösungen

In der Praxis hat sich gezeigt, dass die unterschiedlichen Schulformen und Jahrgänge auch sehr unterschiedliche Anforderungen an Jugendschutzfilter bzw. Inhaltsfilterung des Internets haben. Dies beschränkt sich nicht nur auf die Inhalte, sondern auch darauf, wer Black- bzw. Whitelisten führen und verändern darf. Daher ist es sinnvoll, sich vorab Gedanken zu machen, ob eine zentrale Inhaltsfilterung oder dezentrale Filterung direkt in den Schulen erfolgen soll.

Wir haben weiterhin beobachtet, dass es diverse Möglichkeiten bzw. Anforderungen gibt, um Dokumente im Unterricht bzw. klassen- und schulübergreifend auszutauschen. Hier sollte sich vorab mit den Schulen in Verbindung gesetzt werden, um die jeweiligen Anforderungen und Wünsche zu berücksichtigen.

Ich hoffe, dass Sie aus dem Artikel einige nützliche Ideen für die Projektplanung und konkrete Maßnahmen mitnehmen konnten. Gerne können Sie sich mit Fragen oder Anregungen direkt an uns bei compositiv wenden und uns anrufen oder schreiben. Oder Sie nutzen das Kommentarfeld unter diesem Blogbeitrag. Wir freuen uns auf Ihre Rückmeldungen.