Haben Sie jemals gedacht: „Es ist genug! Ich möchte endlich meinen eigenen robusten, leistungsstarken Server zu Hause betreiben, um der permanenten Bedrohung, dass jemand meine wertvollen Daten hacken könnte, ein Ende zu bereiten.“?

Ich hatte oft darüber nachgedacht und mir letztendlich tatsächlich einen eigenen Home Server mit UCS installiert. Wie ich das getan habe und welche einzelnen Schritte dafür notwendig waren, möchte ich hier mit Ihnen teilen. Zusätzlich zu UCS enthält mein Heimserver-Szenario auch ein Software-Paket, das aus Software für Groupware, Mail und Dateiaustausch besteht, d. h. aus ownCloud und den Kopano-Apps. Dieses Gesamtpaket macht sogar, falls Sie dies wünschen, proprietäre Mail- und Groupware-Lösungen überflüssig. Außerdem zeige ich Ihnen, wie Sie Let’s Encrypt installieren, sodass die Verbindungen zu Ihrem UCS-Server ebenfalls immer bestens geschützt sind.

Erste Frage: Wo betreibe ich den Server?

Privatanwender haben grundsätzlich die gleichen Optionen wie Unternehmen: auf der eigenen Hardware, im eigenen „Rechenzentrum“ (oder Abstellraum), auf einem angemieteten System z. B. als „Root-Server“ oder bei einem Cloud Service Provider. Für eine Entscheidung sollte man sich kurz über die eigenen Anwendungsfälle Gedanken machen.

Mieten oder nicht mieten?

Ein angemietetes System hat keine initialen Anschaffungskosten und meist auch keine relevante Beschränkung in der Bandbreite. Wahrscheinlich lässt es sich bei Bedarf auch erweitern. So ein System bietet sich an, wenn viele Zugriffe von unterschiedlichen Standorten erfolgen, z. B. weil die Mitglieder eines Vereins es gemeinsam nutzen.

Eigenes Netzwerk: Was gibt es zu bedenken?

Ein eigenes System im eigenen Netz bietet nicht nur die volle Kontrolle über die eigenen Daten, sondern unterstützt auch zusätzliche Anwendungsfälle (z. B. als klassischer File-Server oder zum Streaming von Musik und Video an lokale Wiedergabegeräte). Beim Zugriff von außen ist aber oft die Abhängigkeit vom privaten Internet-Anschluss ein Flaschenhals: auch bei aktuellen VDSL-Anschlüssen ist die „Upload“-Kapazität meist verhältnismäßig gering. Einige Internetprovider unterstützen den Zugriff von außen auch überhaupt nicht – im Zweifel sollte man also erst Tests durchführen, bevor Geld in neue Hardware investiert wird.

Die im Folgenden beschriebenen Schritte funktionieren grundsätzlich mit beiden Varianten.

Welche Hardware ist erforderlich?

UCS selbst hat übersichtliche Ansprüche an die Hardware, wodurch die Auswahl möglicher Systeme sehr groß wird. Grundsätzlich kann sich auch ältere Desktop-Hardware eignen – was bei einem rund um die Uhr laufenden System aber oft Nachteile bei Zuverlässigkeit und Stromverbrauch mit sich bringt. Wer in ein neues System investieren will, findet verschiedene Hersteller die Hardware für dieses Segment kleiner 24/7 tauglicher Systeme (oft als „SOHO NAS“ bezeichet) anbieten. Beispiele sind die HP-Systeme der „Microserver“ Linie oder die Low Energy Server von Thomas-Krenn.

Dimensionierung – abhängig vom Anwendungszweck

Als Nächstes stellt sich die Frage nach der Dimensionierung. Das hier vorgestellte Setup läuft problemlos auf einem System mit kleinerer CPU und 4 GB RAM. Entscheidend ist nur die Zahl der gleichzeitigen Zugriffe – steigt die Zahl der Nutzer oder Anwendungen, wird es irgendwann Bedarf für mehr „Wumms“ geben. Cloud-Angebote lassen sich dann einfach erweitern. Beim Kauf lohnt es sich gleich auf 8 oder 16 GB RAM und eine CPU mit 4 Kernen zu setzen.

Der für UCS selbst benötigte Festplattenspeicher kann vernachlässigt werden – mit 10 GB ist das Betriebssystem langfristig versorgt. Entscheidend ist auch hier der Anwendungszweck, vor allem aber die Menge der Daten, die auf dem System gespeichert werden sollen. Bei der Anschaffung von Hardware sollte man sich außerdem Gedanken über die Absicherung durch gespiegelte Platten (RAID) machen. Hinweise dazu gibt es auch in den unten verlinkten How-Tos von Debian.

IP- und DNS-Konfiguration

Der Zugriff auf unser System aus dem Internet erfordert eine öffentliche IP-Adresse und einen zugehörigen DNS-Eintrag. Mietet man seine Server-Ressourcen, bekommt man mindestens die IP-Adresse, oft auch eine öffentliche Domain dazu.

Im Heimnetz wird die öffentliche IP in der Regel dem heimischen Router zugewiesen. Er muss so konfiguriert werden, dass er Anfragen an das lokale UCS-System weiterleitet. Wie das geht, hängt vom Router und ggf. vom Provider ab. Zu den meisten Konstellationen lassen sich How-tos im Internet finden. Falls der eigene Router keine öffentliche IP hat, kann es schwierig oder unmöglich sein, dahinter einen öffentlich erreichbaren Server zu betreiben. Im Zweifel muss der Provider kontaktiert werden oder es finden sich Informationen im Netz.

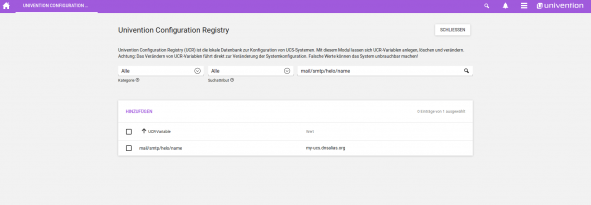

Nun fehlt ein öffentlich auflösbarer DNS-Eintrag, der über Anbieter von Dynamischem DNS bezogen werden kann. Die Kommunikation mit dem DNS-Anbieter übernimmt der Router. Hier sollte man also auf Kompatibilität achten. Im Folgenden wird als Beispiel „my-ucs.dnsalias.org“ genutzt.

Für die hier beschriebenen Dienste ist es notwendig, Port 80 (HTTP) und 443 (HTTPS) sowie 587 (SMTP Submission für eingehende Mails) von extern verfügbar zu machen. Nach der Einrichtung kann HTTP auf den verschlüsselten Port 443 reduziert werden. Für die Remote Administration, besonders bei Systemen, die nicht im heimischen Netz stehen, ist ein Zugriff auf Port 22 für SSH sinnvoll. Weitere Ports ergeben sich ggf. durch weitere Anwendungsfälle, z. B. falls neben ActiveSync auch IMAPS/SMTPS für Mail-Clients genutzt werden soll. Während man im heimischen Setup diese Ports aktiv im lokalen Router freigibt, sollte die Konfiguration eines bei einem Provider betriebenen Systems darauf ausgerichtet sein, alle anderen Ports zu sperren.

In den meisten Heimnetzen wird DHCP verwendet, um IP-Adressen automatisch zuzuweisen. Da die Server-Adresse jedoch für die Freigabe der Ports nach extern fest in der Konfiguration des Routers hinterlegt wird, muss der Server immer dieselbe Adresse bekommen. Dazu kann das UCS System bzw. dessen MAC Adresse fest in der DHCP Konfiguration des Routers hinterlegt werden. Alternativ kann auch bei der UCS-Installation eine feste IP-Adresse vorgegeben werden. Dann muss aber sichergestellt sein, dass der Router diese keinem anderen Gerät zuweist. Bei der Verwendung einer festen IP bitte unbedingt darauf achten, dass auch die Angaben zum Standardgateway und Nameserver korrekt sind (In den meisten Fällen ist beides die IP des Routers).