Hintergründe

Der Digitalpakt – Ein Appell für zügige Umsetzung von Maßnahmen

Natürlich ist Demokratie kein Dauersprint im höchsten Tempo. Angesichts der rasanten Entwicklung in anderen Ländern kann es sich Deutschland aber schlicht nicht leisten, die Digitalisierung der Bildung noch länger zu verzögern. Daher ist es großartig, dass nun endlich die Hürden beseitigt werden, um umfassend in die Digitalisierung des Bildungswesens zu investieren.

Praktische Feature-Checkliste für eine systematische Bewertung neuer Software für Ihr Unternehmen

Das Univention App Center bietet Ihnen eine große Auswahl an Software-Lösungen an – die für Sie passende zu finden, ist jedoch nicht immer einfach. In diesem Blogartikel zeige ich Ihnen ein Verfahren zur Software-Bewertung, mit dem Sie die optimale Lösung für Ihr Unternehmen finden können und erkläre die Aspekte von Software, die Sie besonders untersuchen […]

20 Jahre OpenLDAP: Wir bleiben treu!

In diesem Monat kann das OpenLDAP Projekt seinen zwanzigsten Geburtstag feiern. Es wurde 1998 von Kurt Zeilenga und anderen ins Leben gerufen, um diverse Patches zu konsolidieren, die auf Mailinglisten und Newsgroups Verbreitung gefunden hatten, um den originalen Standalone LDAP Server Code (slapd) der University of Michigan zu verbessern. Nach Kurt Zeilenga übernahm Howard Chu […]

Diskutieren Sie mit – Wo hakte die Förderung des Breitbandausbaus für Schulen?

Dass die Förderung des Breitbandausbaus in den vergangenen Jahren deutschlandweit, besonders an den Schulen, nur schleppend vorwärts ging, wird gerade ausführlich diskutiert. So gab es gleich zwei kleine Anfragen von Bundestagsabgeordneten zu dem Thema: Abfluss der Mittel aus dem Bundesförderprogramm Breitbandausbau und Weiterentwicklung des Breitbandförderprogramms für den Glasfaser-Ausbau an Schulen Laut Antwort der Bundesregierung auf […]

Roaming-Profile und Ordnerumleitung für mehr Netzwerkleistung und Datenverfügbarkeit

Sie suchen nach wertvollen Tipps, wie Sie Ihre Netzwerk-Performance und Datenverfügbarkeit bei der Nutzung von Windows-Clients in Verbindung mit UCS steigern können? Als Administrator beschäftigen Sie sich beim Thema Benutzerdaten häufig mit Fragen wie Backups, Datenschutz und Datenverfügbarkeit – egal ob Ihre Benutzer sich an mehreren lokalen Rechnern eines Netzwerks anmelden oder auch außerhalb des […]

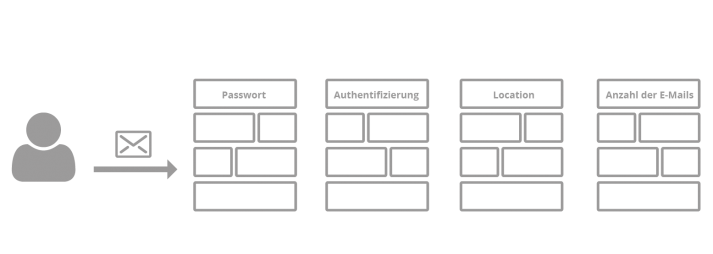

Kurz erklärt: Wie Sie Ihre E-Mail-Server zur Festung ausbauen

E-Mails sind aus unserem Alltag nicht mehr wegzudenken – in Unternehmen schon lange nicht mehr und auch in unseren Schulen haben sie Einzug gehalten. Damit kommen auf Schulen die gleichen Probleme zu, die Organisationen schon lange kennen: Organisationen mit Tausenden von Schülern, Lehrern und Verwaltungsangestellten bieten für Hacker ein genauso lohnendes Ziel wie große Unternehmen. […]

Data Ethics & Digital Selfdefense

Mit einer Fake-Identität Facebook austricksen, Geld fürs Joggen bekommen und via VPN ein und dasselbe Hotelzimmer billiger buchen – in ihrem Vortrag „Data Ethics & Digital Selfdefense“ zeigten die Autorin Pernille Tranberg und der Journalist Steffan Heuer auf dem diesjährigen Univention Summit, wie groß unser digitaler Fußabdruck tatsächlich ist und welche Informationen wir über uns […]

Kurz erklärt: Identitäts- und Zugriffsmanagement

In dieser kurzen Einführung möchte ich Ihnen einige grundlegende Konzepte für das Identitäts- und Zugriffsmanagement, auch kurz IAM (Identity and Access Management) genannt, vorstellen und dabei auch einen Blick auf die damit verbundenen Herausforderungen werfen. Das Thema IAM hat schon immer eine der Kernfunktionen von UCS dargestellt und ist auch einer der Beweggründe, warum UCS […]

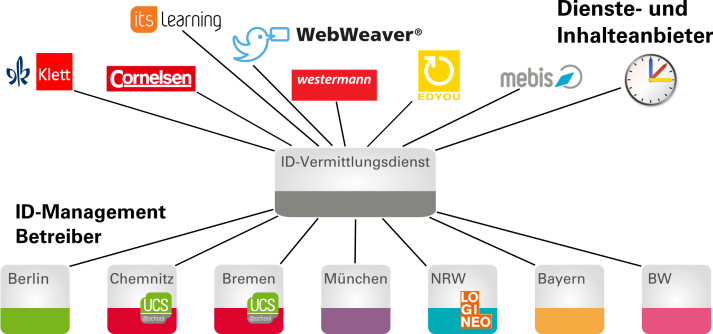

Ein offener „ID-Vermittlungsdienst“: Der Schlüssel zur effizienten und sicheren Digitalisierung von Schulen in Deutschland

Seit vielen Jahren unterstützt Univention Schulträger aus fast allen Bundesländern, Landesinstitute, Medienzentralen und Kultusministerien dabei, moderne und zentral verwaltbare IT-Infrastrukturen für Schulen bereitzustellen. Dabei haben wir die Erfahrung gemacht, dass der Bereich Identitätsmanagement eine immer größere Rolle spielt. Denn nur damit lassen sich die wichtigen Themen für die Digitalisierung unseres Bildungssystems angehen. Dazu gehören der […]

Kurz erklärt: Hochverfügbarkeit

Vor Kurzem unterstützte ich einen Kunden bei der Auswahl eines Cloud Service Providers. Die Verfügbarkeitsrate der Angebote bewegte sich zwischen 95 und 99,9 Prozent. Dabei betitelten alle Provider ihr Angebot als „hochverfügbar“. Für die meisten klingen solche Zahlen im Hinblick auf eine Skala von 0 bis 100 Prozent wirklich gut und sie gehen davon aus, […]