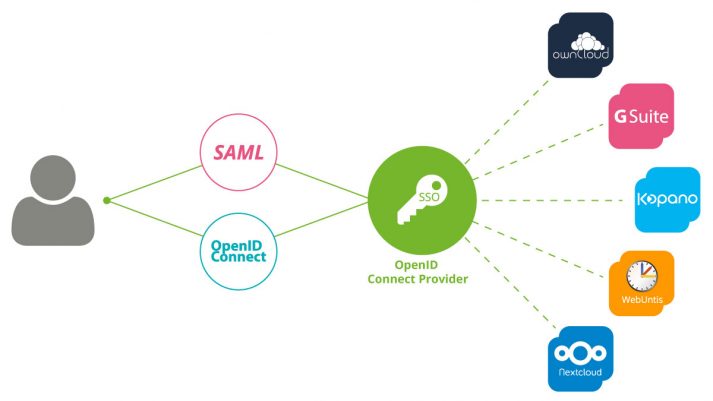

Mit der Integration von Kopano Konnect in den Single-Sign-on-Verbund von Univention Corporate Server steht eine weitere Option zur Verfügung, mit der Nutzern über ein einmaliges, initiales Login mit ihrem Benutzernamen und Passwort Zugriff auf unterschiedlichste Applikationen, die mit UCS integriert werden, zu geben.

Die beiden Authentifizierungsstandards SAML (Security Assertion Markup Language) und OpenID Connect stehen schon länger für die Authentifizierung von Nutzern an UCS zur Verfügung. Bisher hat es sich bei den beiden Technologien aber um voneinander getrennte Welten gehandelt. Wenn ein Teil der Web-Dienste SAML und ein anderer Teil OpenID Connect für die Authentifizierung gegen das Identity Management von UCS nutzt, war es notwendig, dass sich Anwender in Umgebungen mit mehreren Diensten zweimal einloggen. Mit Unterstützung des Teams von Kopano konnten wir eine Erweiterung der App „OpenID Connect IDP“ im App Center veröffentlichen, die die beiden Standards miteinander integriert und so ein einziger Authentifkations-Vorgang durch die Endanwender ausreichend ist.

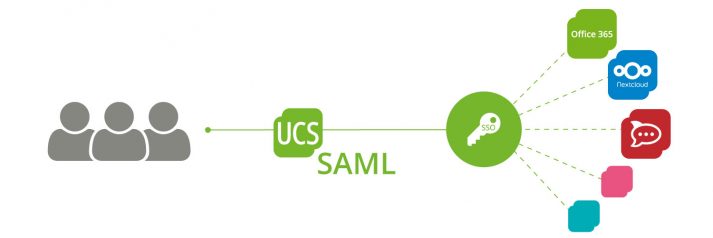

Ich möchte Ihnen kurz erklären, wie ein Single Sign-on grundsätzlich mit UCS funktioniert. Anschließend erkläre ich Ihnen das Zusammenspiel von Kerberos, SAML und OpenID Connect und zeige, welche Funktionen die neue Implementierung von Kopano Konnect für UCS-Nutzer mitbringt.